Todos los Artículos

Filtrar por tema:

Seguridad y Privacidad

6 Mitos de Ciberseguridad Desmentidos

Hay muchos mitos circulando sobre la ciberseguridad. Revisaremos los mitos más comunes sobre la ciberseguridad y los desmentiremos para que podamos mantenernos más seguros en línea.

Seguridad y Privacidad

El acoso cibernético en el lugar de trabajo: cómo reconocerlo, abordarlo y prevenirlo

El ciberacoso a menudo se asocia con adolescentes y redes sociales, pero algunos acosadores crecen... y entran al mundo laboral.

Seguridad y Privacidad

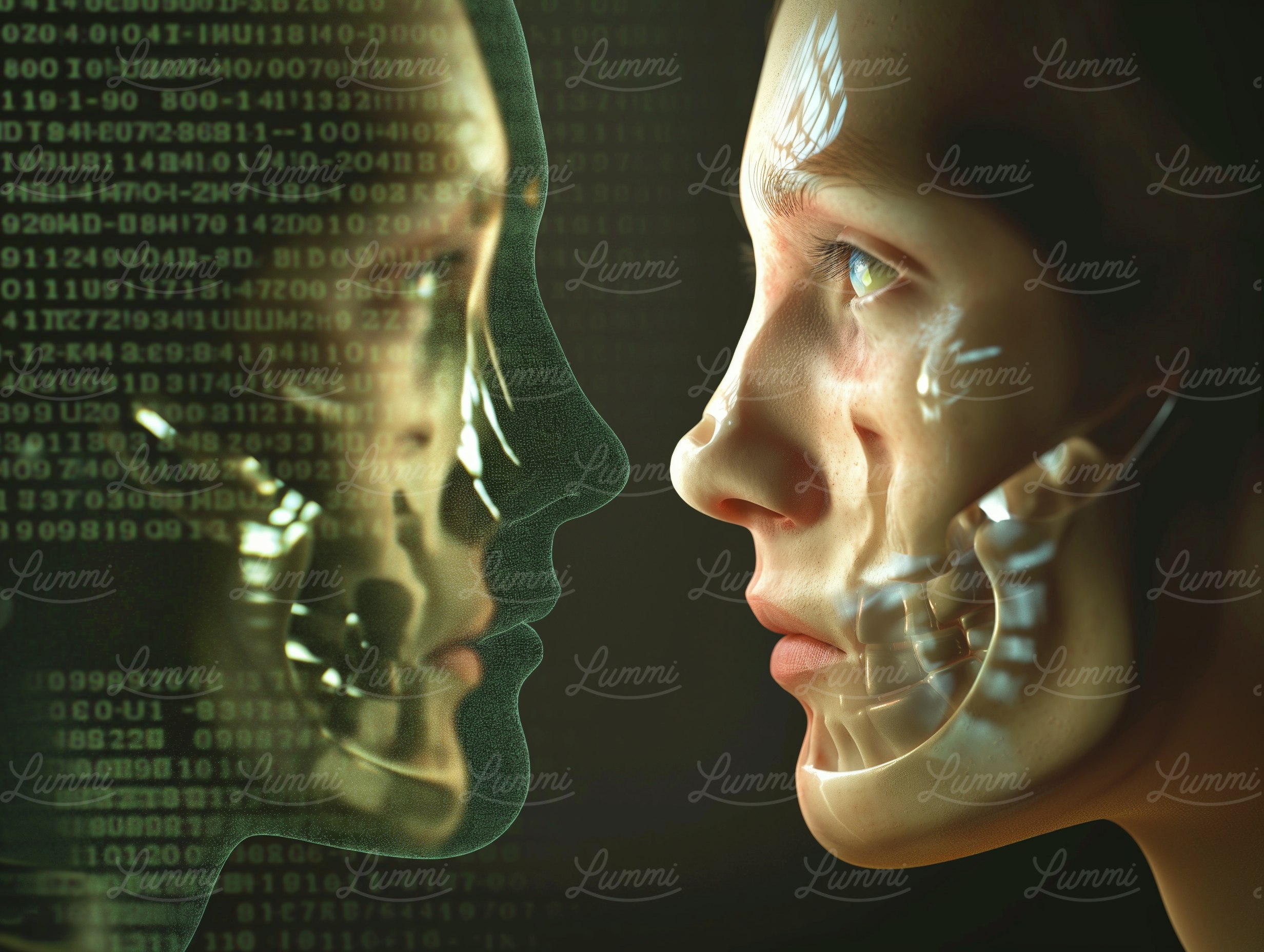

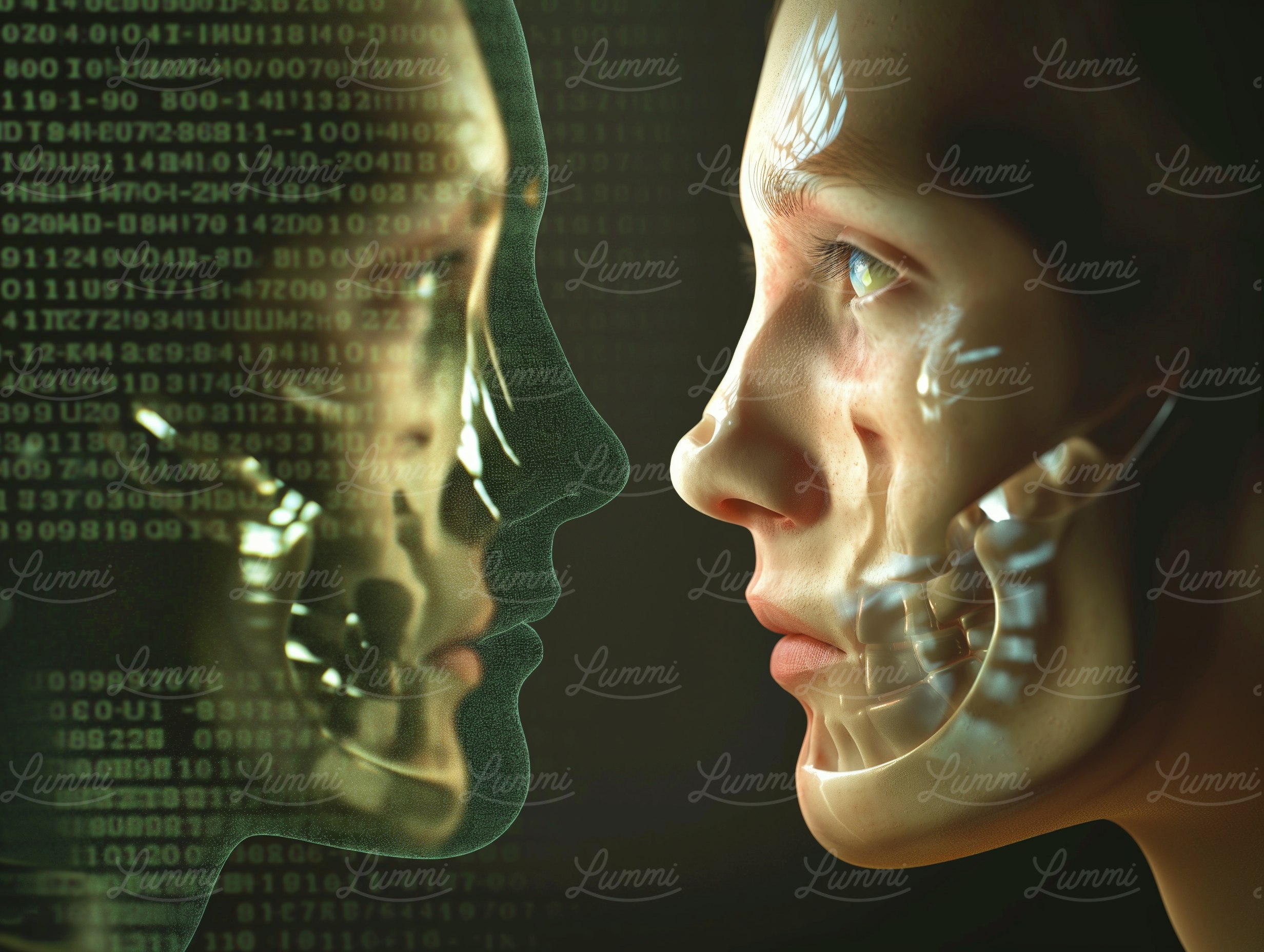

¿La IA toma tus datos? IA y privacidad de datos

La IA Generativa, incluidas plataformas como ChatGPT, DALL-E, Google Gemini, Apple Intelligence, ha revolucionado nuestra relación con la tecnología.

Seguridad y Privacidad

Por qué tu familia y compañeros de trabajo necesitan una palabra clave en la era de AI

Los estafadores siempre confían en el engaño para engañar a las personas y sacarles dinero, pero la repentina amplia disponibilidad de inteligencia artificial ha aumentado la convincenteza de sus esquemas.

Kits de herramientas

AI Fools: ¡Mantente alerta!

An awareness campaign on AI-enabled scams & responsible AI use.

Seguridad y Privacidad

Cómo actualizar su software

Una manera fácil de mejorar tu ciberseguridad es mantener siempre actualizados el software y las aplicaciones.

Seguridad y Privacidad

Qué es el phishing y cómo evitarlo

A los ciberdelincuentes les encanta realizar phishing, pero no tienes que caer en su trampa.

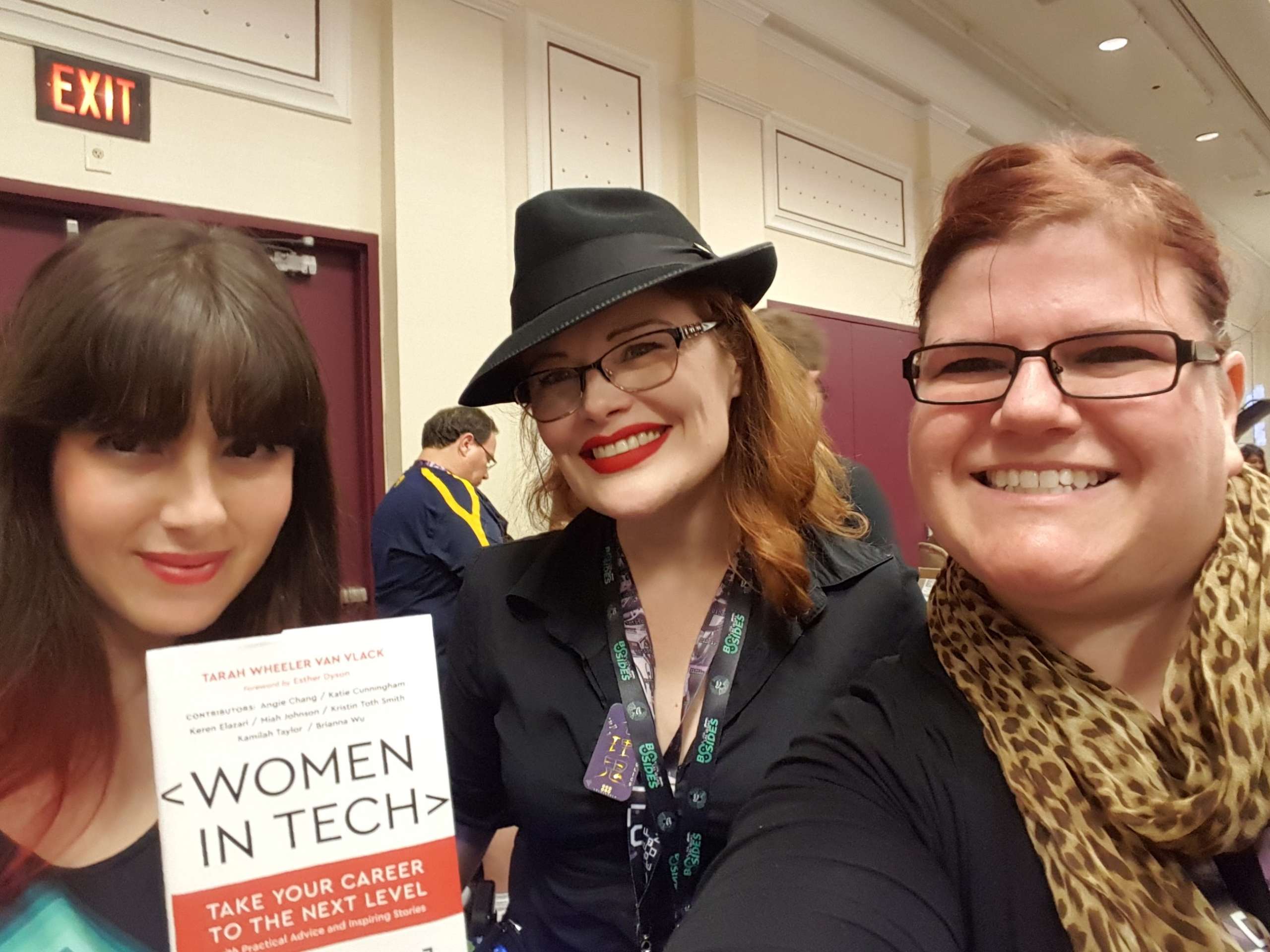

Careers and Education

Cómo escribir un currículo cibernético y LinkedIn que obtiene resultados

Si estás buscando un trabajo en ciberseguridad, sabes que tu currículum y tu perfil de LinkedIn son cruciales para ser contratado en este campo competitivo. Pero, ¿cómo creas un currículum que llame la atención?

Seguridad y Privacidad

Cómo detener el flujo de datos personales con el CEO de Cloaked, Arjun Bhatnagar

Es la Semana de la Privacidad de Datos, cuando prestamos especial atención a por qué la privacidad de los datos es tan crítica en el mundo actual.

Seguridad y Privacidad

Ciberseguridad para la Temporada de Impuestos: Protege tu Identidad y Reembolso

La temporada de impuestos trae suficiente estrés sin agregar estafadores a la mezcla. Pero la realidad es que los criminales aumentan los ataques en los primeros meses del año, a menudo haciéndose pasar por el IRS o por servicios de confianza como H&R Block y TurboTax.

Careers and Education

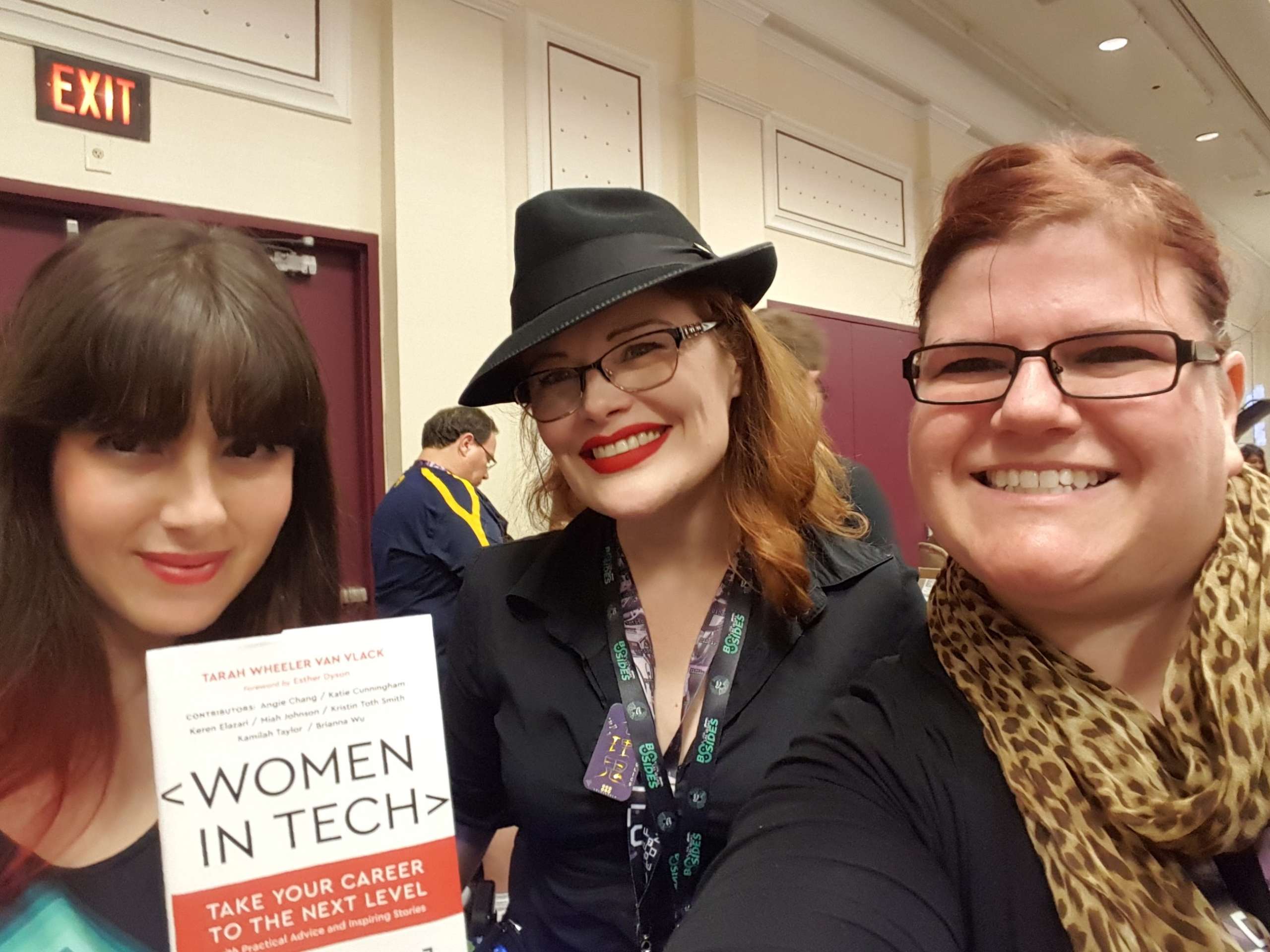

Grupos Cibernéticos con Capítulos Locales que Puedes Unirte Hoy!

La ciberseguridad es una comunidad, incluso si no siempre se siente así con la nariz enterrada en su laptop.

Seguridad y Privacidad

¿Qué es la Autenticación Multifactor (MFA) y por qué deberías usarla?

Puedes proteger tus cuentas en línea con más que solo una contraseña.

Seguridad y Privacidad

Mantente seguro mientras buscas empleo

Cuando busques nuevas oportunidades, sigue estos sencillos pasos para protegerte del fraude.

Seguridad y Privacidad

Usa aplicaciones y software para proteger tus datos

Nuestros datos se recopilan y comparten constantemente, y muchas veces ni siquiera sabemos todos los tipos de datos que se están recopilando.

Seguridad y Privacidad

Crea y Usa Contraseñas Fuertes

Las contraseñas son las llaves para proteger tu vida digital y en línea. Son tu primera línea de defensa. Y saber cómo crear y almacenar contraseñas fuertes es uno de los aspectos más críticos de la ciberseguridad cotidiana.

Seguridad y Privacidad

¿Qué es la privacidad de los datos y por qué debería importarte?

La Semana de la Privacidad de Datos es del 27 al 31 de enero de 2025.

Seguridad y Privacidad

Predicciones de Ciberseguridad para 2025: Desafíos y Oportunidades

El año 2024 fue un año vertiginoso para la ciberseguridad. Desde las consecuencias de los ataques de ransomware de alto perfil hasta la creciente comercialización de las herramientas de IA, los desafíos siguieron aumentando.

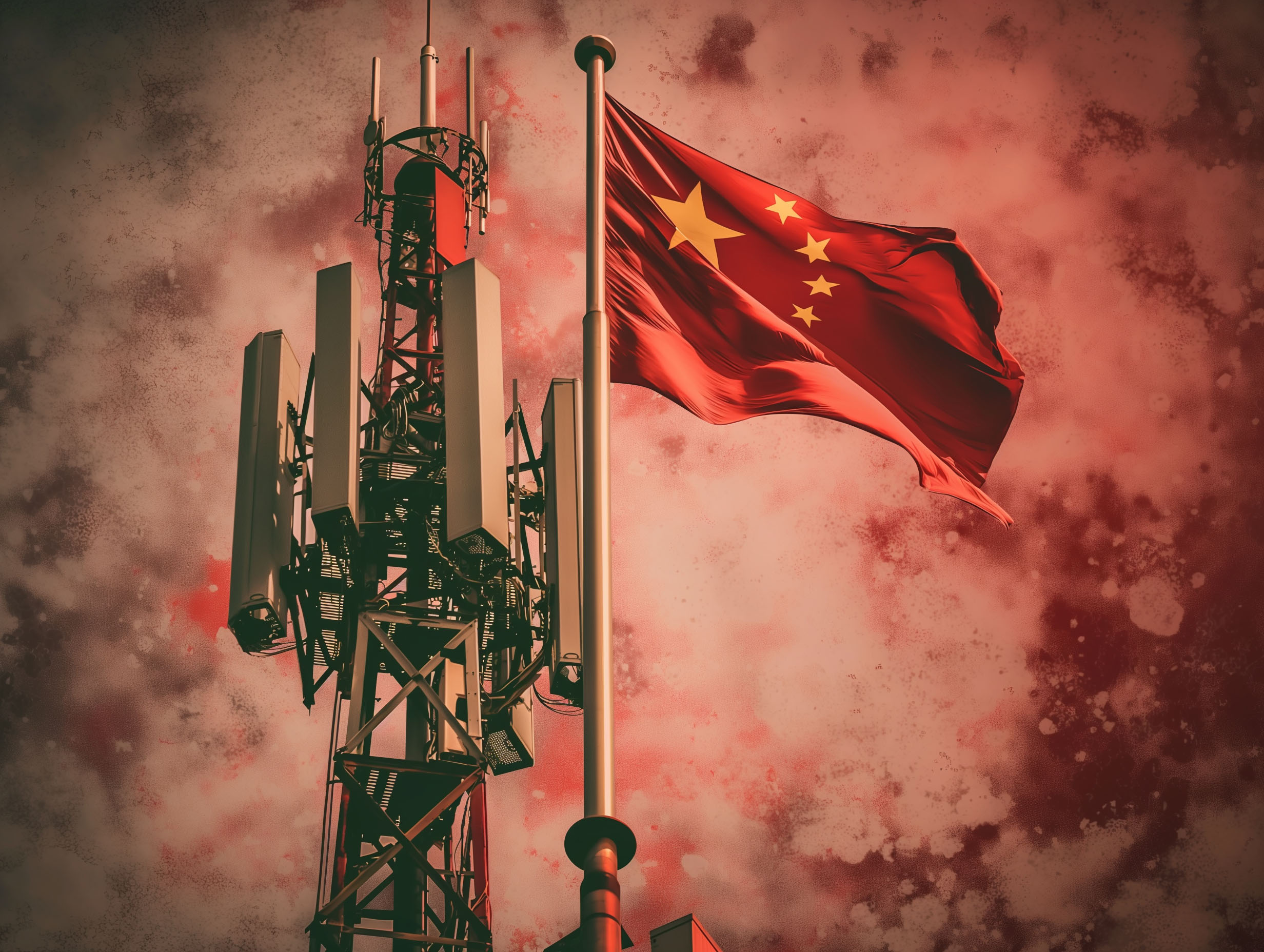

Seguridad y Privacidad

Hackeo a Telecomunicaciones Chinas: Cómo Proteger Sus Mensajes

Aprenda cómo proteger sus llamadas y mensajes de texto tras el ciberataque chino a las telecomunicaciones con consejos simples, como usar aplicaciones encriptadas.

Seguridad y Privacidad

Cómo evitar estafas y fraudes

Las estafas en línea se están volviendo cada vez más sofisticadas, dirigidas a personas de todas las edades. Pero con algo de conocimiento, puedes protegerte a ti mismo y a tus seres queridos.

Seguridad y Privacidad

Evita las estafas de vaciamiento de tarjetas de regalo esta temporada navideña

Las tarjetas de regalo son regalos fáciles y versátiles, especialmente durante la ajetreada temporada navideña. Pero también son objetivos principales para los estafadores que utilizan el "gift card draining" para robar fondos antes de que el destinatario pueda incluso usar la tarjeta. Vamos a desglosar cómo funcionan estas estafas y cómo puedes mantenerte seguro.

Ciberseguridad para Negocios

Cómo hacer que el entrenamiento en ciberseguridad sea accesible

¿Su programa de capacitación llega a todos los empleados de su organización?

Seguridad y Privacidad

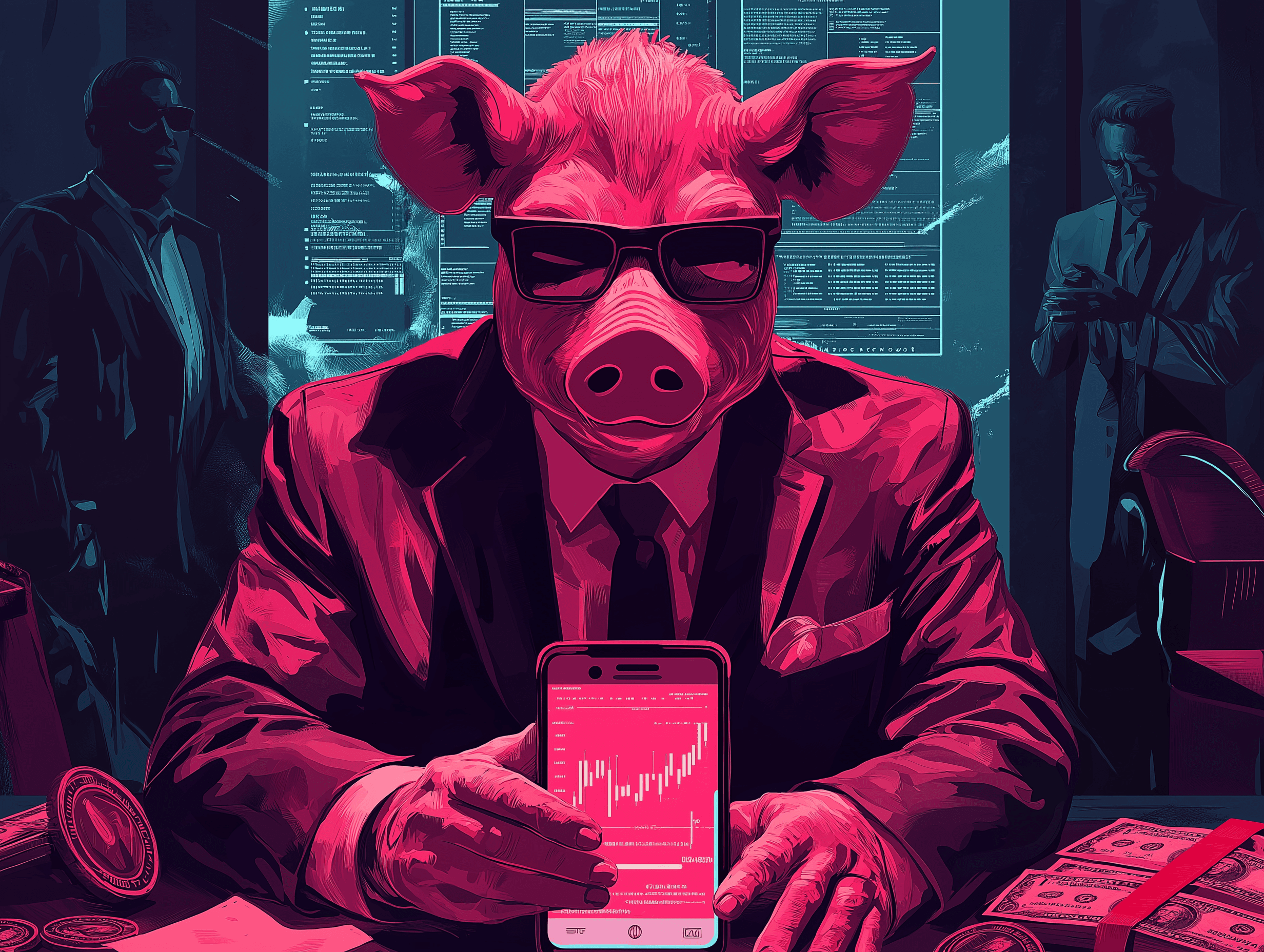

¿Qué es Pig Butchering y cómo detectar la estafa?

"Pig butchering" es una estafa que ha estado ganando espacio en los titulares últimamente.

Kits de herramientas

¡Oh Comportaos! El Informe Anual de Actitudes y Comportamientos sobre la Ciberseguridad 2024

Cada año, la National Cybersecurity Alliance publica investigaciones para comprender mejor el comportamiento de seguridad del público y servir como un llamado a la acción para mejorar los hábitos de seguridad en línea.

Recursos Externos

Kit de Actividades Interactivas de Ciberseguridad para Niños de KnowBe4

¿Buscas una manera de hablar sobre la seguridad y protección en línea con tus hijos? KnowBe4 ofrece un kit de ciberseguridad divertido e interactivo para ayudarte a enseñarles habilidades valiosas de seguridad y protección en línea.

Seguridad y Privacidad

¿Los hackers robaron todos los números de Seguro Social? Aquí está lo que debes hacer.

Aprende cómo proteger tu número de seguro social.

Careers and Education

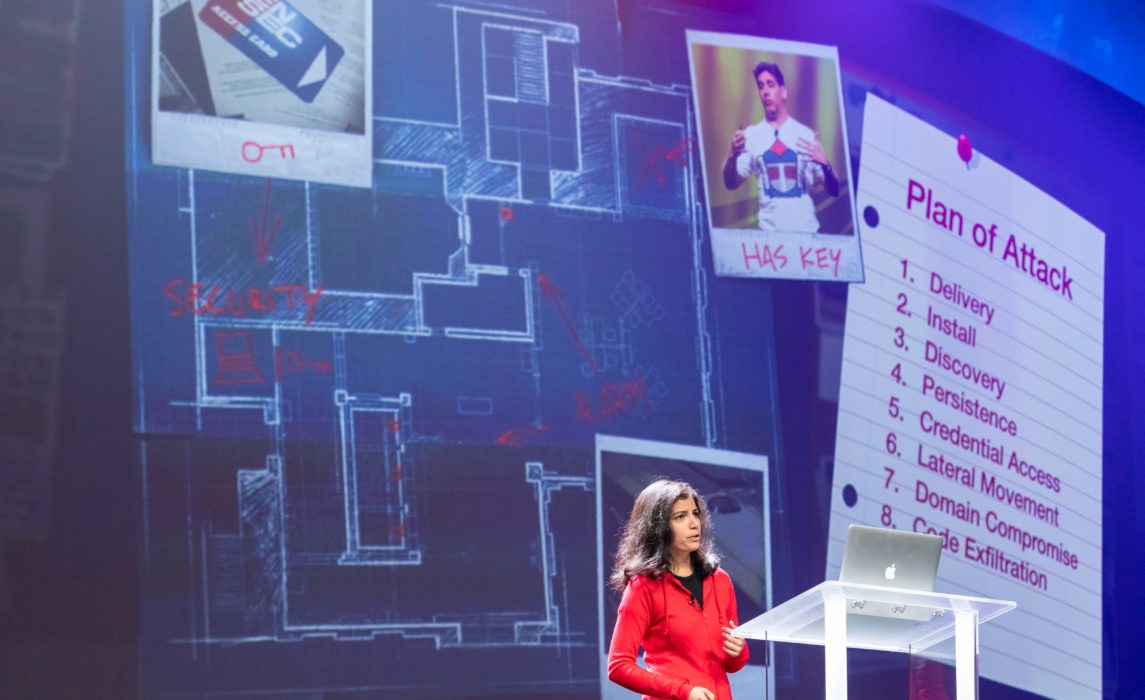

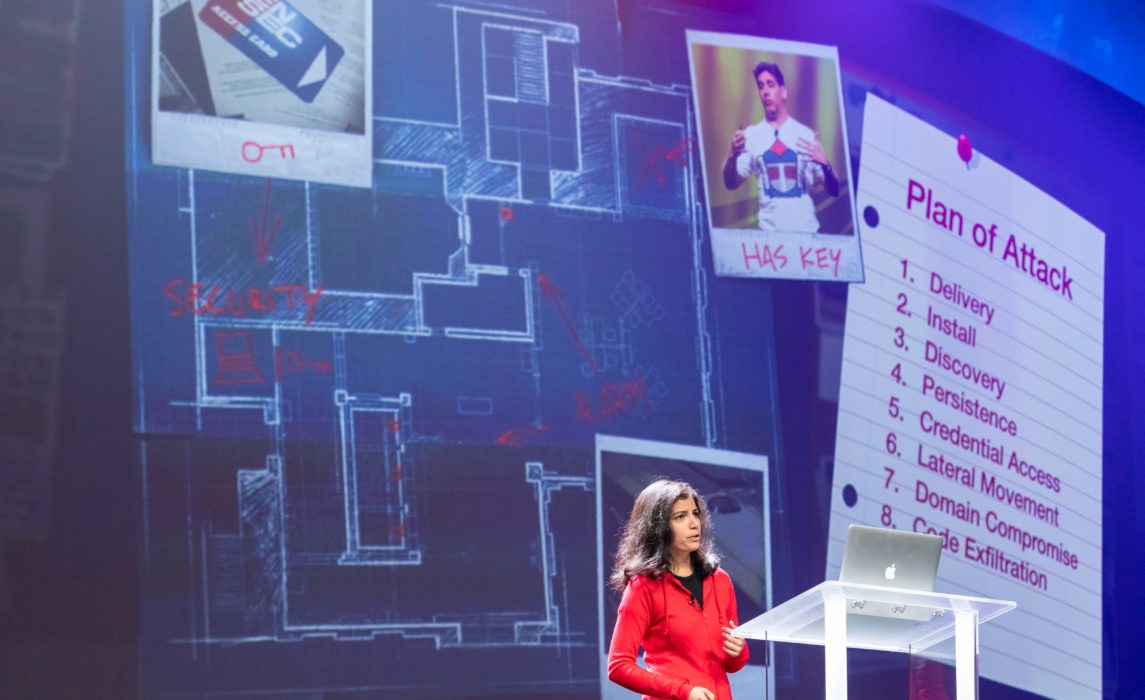

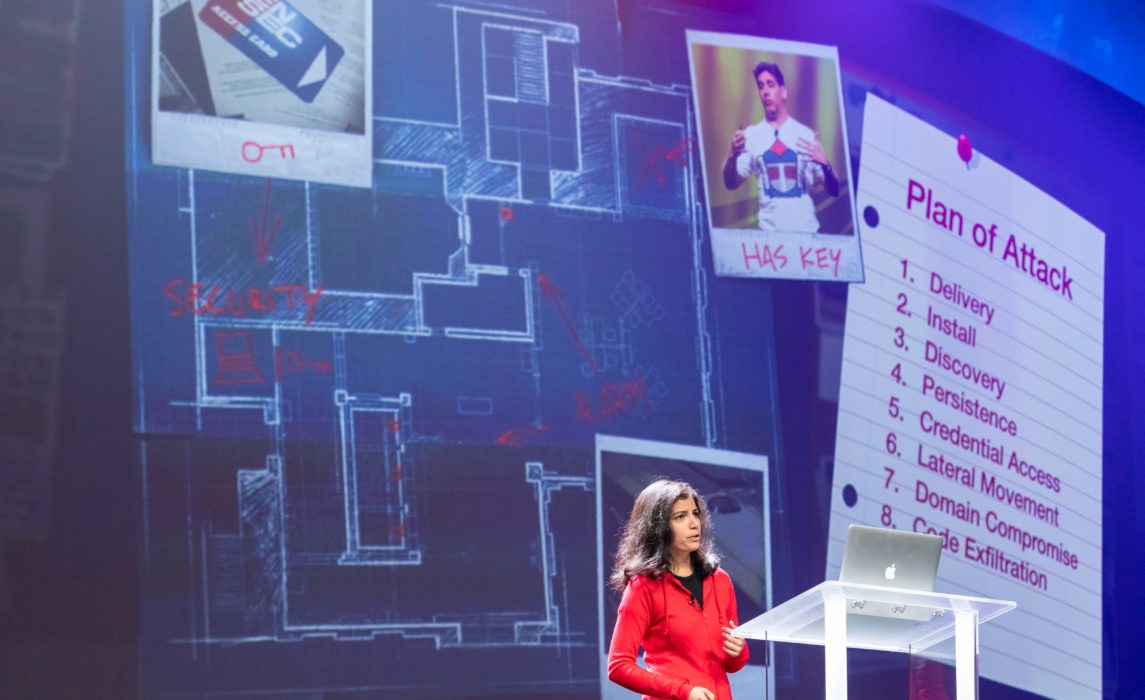

La evolución del hacking ético: de la curiosidad a la ciberseguridad

El término "ethical hacking" fue acuñado en 1995 por el Vicepresidente de IBM John Patrick, pero la práctica en sí tiene raíces que se remontan mucho más atrás.

Seguridad y Privacidad

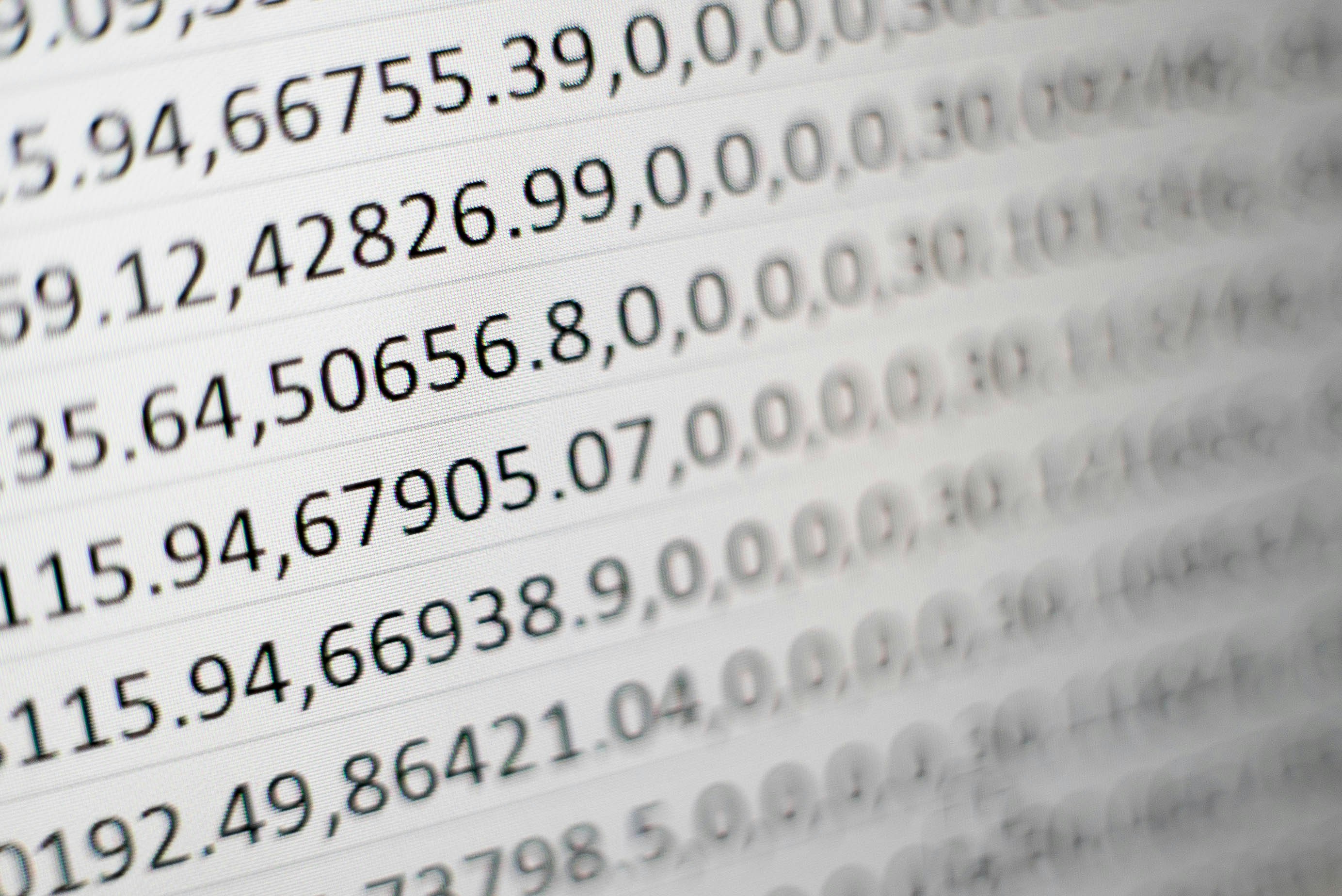

Las violaciones de datos adelgazan tu billetera

Las violaciones de datos se están convirtiendo en un problema costoso para todos nosotros, incluso si tus datos no son robados directamente en una violación.

Seguridad y Privacidad

Cuando los sitios web lo hacen difícil de cancelar...

Algunos sitios web y aplicaciones están diseñados para ser manipuladores: dificultan la cancelación de una suscripción recurrente, ocultan el hecho de que se te cobrará o esconden el botón para darse de baja.

Seguridad y Privacidad

Cuidado con las estafas de EBT

Los estafadores apuntan a algunos de los más vulnerables.

Seguridad y Privacidad

Proteja sus tarjetas de crédito de los skimmers y shimmers

Puedes ser un objetivo del robo de datos de tarjetas de crédito cuando menos lo esperas.

Careers and Education

Cómo ser un mentor cibernético increíble

Ayuda a cerrar la brecha de la fuerza laboral cibernética al mentorear a la próxima generación.

Careers and Education

Cómo encontrar un mentor

Comienza tu carrera en ciberseguridad con la ayuda de un mentor.

Seguridad y Privacidad

Copias de seguridad

Nuestros dispositivos digitales contienen vastos tesoros de datos, desde fotos familiares y colecciones de música hasta datos financieros, registros de salud y contactos personales.

Seguridad y Privacidad

Cuando los estafadores llaman a la abuela

"Su nieto ha sido arrestado y necesita dinero para la fianza." "Su nieta tuvo la culpa en un accidente de coche, y necesita pagar las facturas médicas del otro conductor." ¿Qué hacer si recibe estas llamadas?

Seguridad y Privacidad

No me estafes ahora mismo, estoy tratando de comprar una casa

Cómo los estafadores intentan engañar a los compradores y vendedores de casas.

Seguridad y Privacidad

Qué hacer si roban tu identidad

Con las violaciones de datos que parecen ocurrir cada semana, cada vez más personas son víctimas del robo de identidad.

Seguridad y Privacidad

5 estafas comunes de bienes raíces que necesitas conocer

Dado que cada transacción inmobiliaria involucra una suma significativa de dinero, cualquiera en el mercado de viviendas hoy en día probablemente se encontrará con estafadores al acecho.

Seguridad y Privacidad

Conceptos Básicos de Seguridad en Línea

Con un poco de preparación, puedes proteger tu información en línea y asegurar tus sistemas y dispositivos digitales.

Seguridad y Privacidad

Asegurando Parlantes Inteligentes y Asistentes Digitales

Los altavoces inteligentes y asistentes digitales como Amazon Echo, Google Nest, Apple HomePod y Sonos Era son parte integral de muchos hogares modernos.

Seguridad y Privacidad

Cómo el cansancio ante las brechas de datos puede afectar tu salud digital

Cuando escuchas que tus datos sensibles se perdieron en otra violación de datos, ¿tu primera reacción es el agotamiento?

Recursos Externos

Mantente seguro en línea — Enlaces relacionados

Aquí hay enlaces útiles de los patrocinadores, socios y amigos de la National Cybersecurity Alliance para ayudarte a ti y a tus amigos y familia a estar más seguros en línea.

Seguridad y Privacidad

Reportando el Cibercrimen

El primer paso hacia llevar a los cibercriminales ante la justicia es reportar el cibercrimen cuando ocurre.

Ciberseguridad para Negocios

Qué hacer si el Facebook de su negocio ha sido hackeado

Ha habido un aumento en los ciberdelincuentes que intentan atacar los perfiles de Facebook y las cuentas de anuncios de pequeñas empresas.

Seguridad y Privacidad

Administra tus configuraciones de privacidad

Enlaces directos para gestionar la configuración de privacidad en plataformas y aplicaciones populares.

Seguridad y Privacidad

Cómo restaurar una aplicación de autenticación MFA

Las aplicaciones autenticadoras para la autenticación multifactor (MFA) mejoran significativamente la seguridad, pero los usuarios deben prepararse para la posible pérdida de acceso debido a cambios o pérdida del dispositivo estableciendo opciones de recuperación y copias de seguridad.

Seguridad y Privacidad

Hacer que los niños y adolescentes se preocupen por la ciberseguridad

Todos sabemos que los niños y adolescentes de hoy en día pasan mucho tiempo en línea, pero eso no necesariamente significa que saben cómo mantenerse seguros.

Seguridad y Privacidad

Lograr que los niños y adolescentes se preocupen por la ciberseguridad

Todos sabemos que los niños y adolescentes hoy en día pasan mucho tiempo en línea, pero eso no significa necesariamente que sepan cómo mantenerse seguros.

Seguridad y Privacidad

Protege tu puerta de enlace: Consejos para el enrutador de Internet

Aunque los enrutadores de internet no son tan llamativos como el último visor de realidad virtual o camión eléctrico, hacen posible el acceso a internet en nuestros hogares y negocios.

Ciberseguridad para Negocios

Cómo mejorar su resiliencia cibernética

A menudo pensamos en la ciberseguridad en términos de nuestra salud física—hablamos de virus informáticos y ciberhigiene. La ciberresiliencia es otra forma de pensar en tu aptitud en línea.

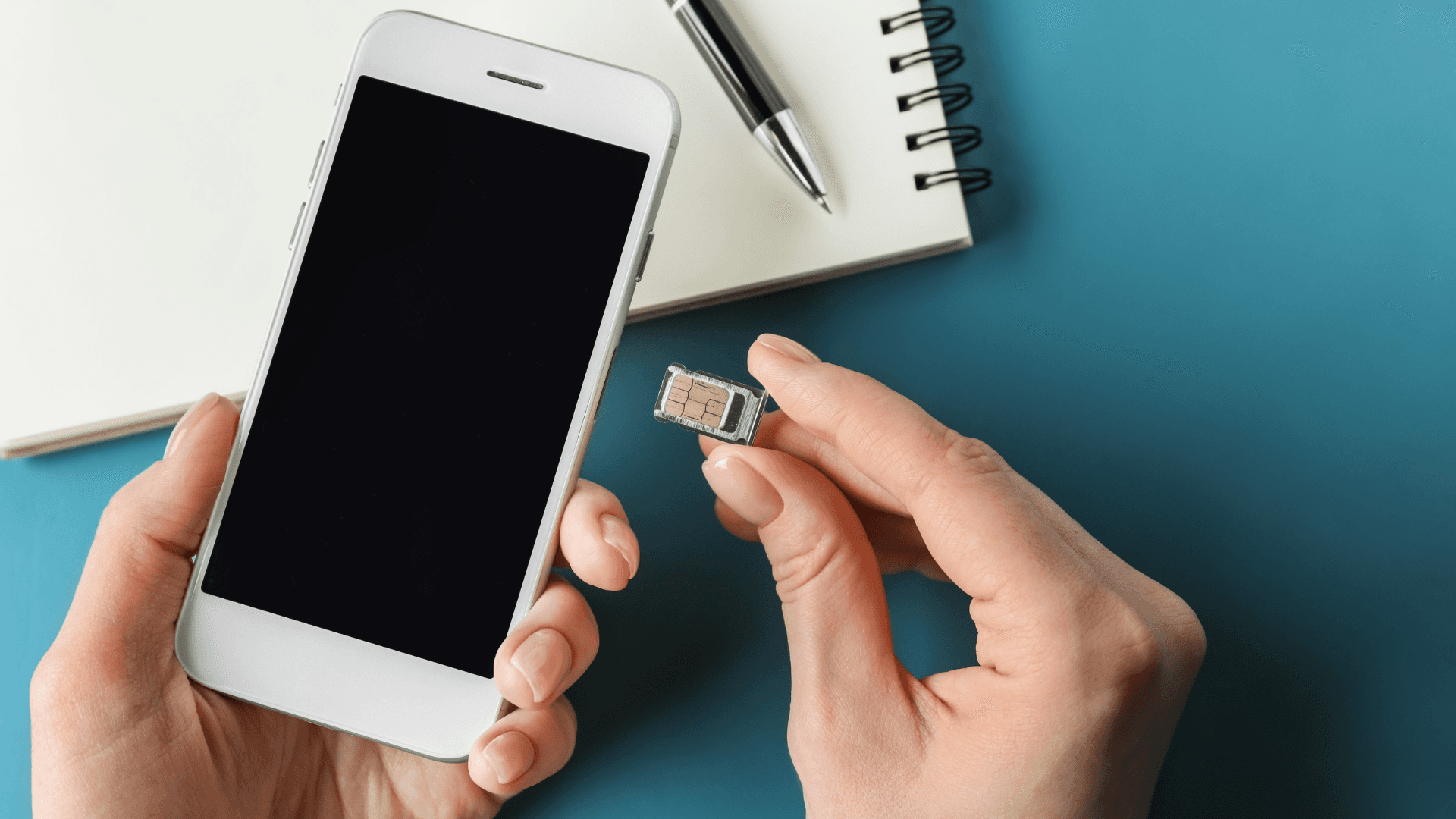

Seguridad y Privacidad

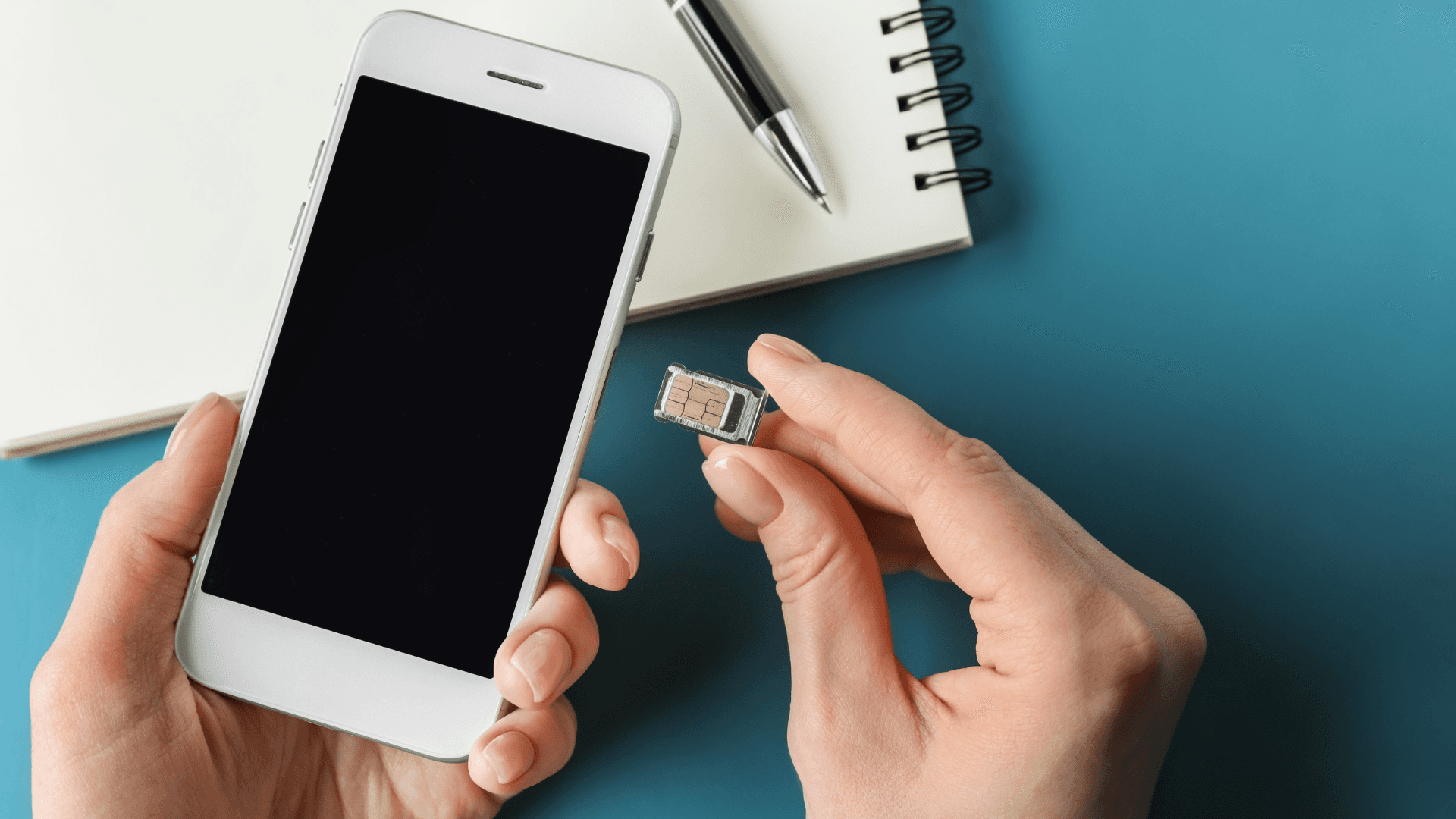

Estafas de intercambio de tarjetas SIM

Protege tu teléfono de esta estafa cada vez más común.

Careers and Education

8 increíbles carreras de ciberseguridad

¡Explora el diverso panorama de carreras en ciberseguridad!

Kits de herramientas

Guía de Supervivencia Cibernética

¡El espíritu de aventura te llama en línea!

Recursos Externos

Herramienta de Trayectorias Profesionales en Ciberseguridad - NICCS

NICCS es el principal recurso en línea para capacitación, educación e información sobre carreras en ciberseguridad.

Seguridad y Privacidad

Limpia tu vida en línea en primavera

Una vida digital desordenada puede hacer que tus datos sean más difíciles de encontrar y deja tu información personal vulnerable a actores malintencionados. Con unos pocos pasos, puedes mantenerte a ti y a tu familia seguros en línea con una vida digital impecablemente limpia.

Ciberseguridad para Negocios

¿Gestión de Identidades? ¿Confianza Cero? ¿PIM? Triunfa haciendo bien lo básico.

En el rápidamente cambiante panorama en línea de hoy, términos como confianza cero, PIM (o Gestión de Identidad Privilegiada), y una serie de otros acrónimos pueden dejar a la persona promedio rascándose la cabeza.

Seguridad y Privacidad

Protege tu billetera de estafas de depósitos accidentales

"¡Cometí un error tipográfico y accidentalmente te envié $3,000! ¿Puedes por favor devolverlo?"

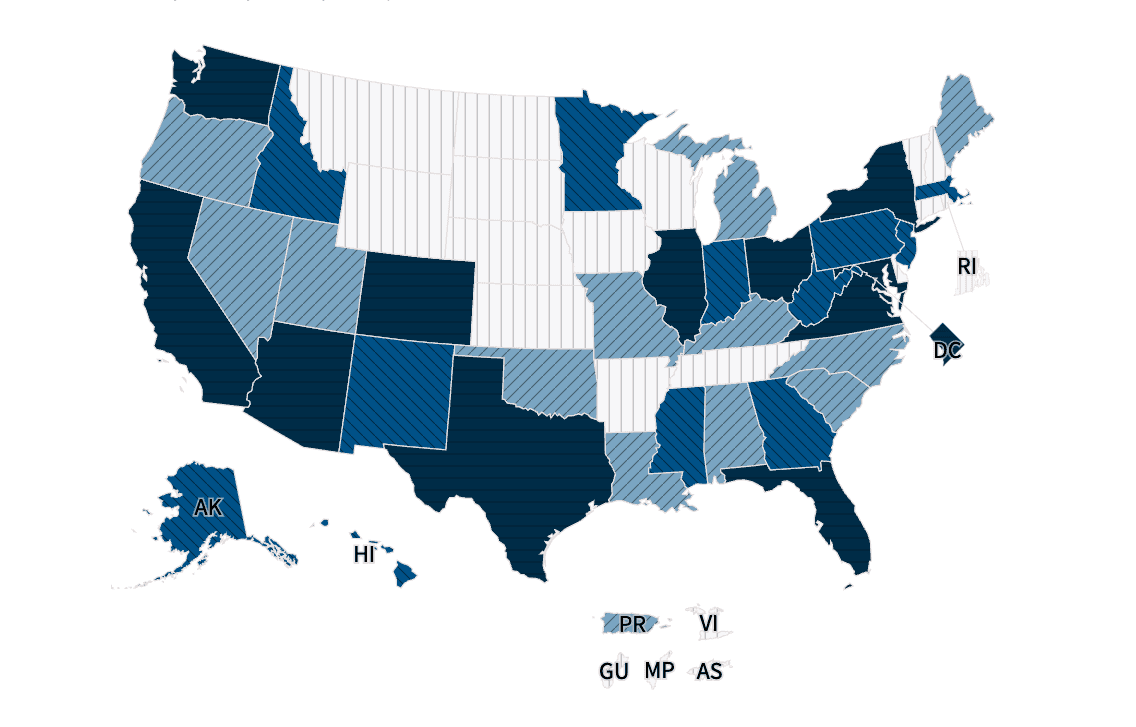

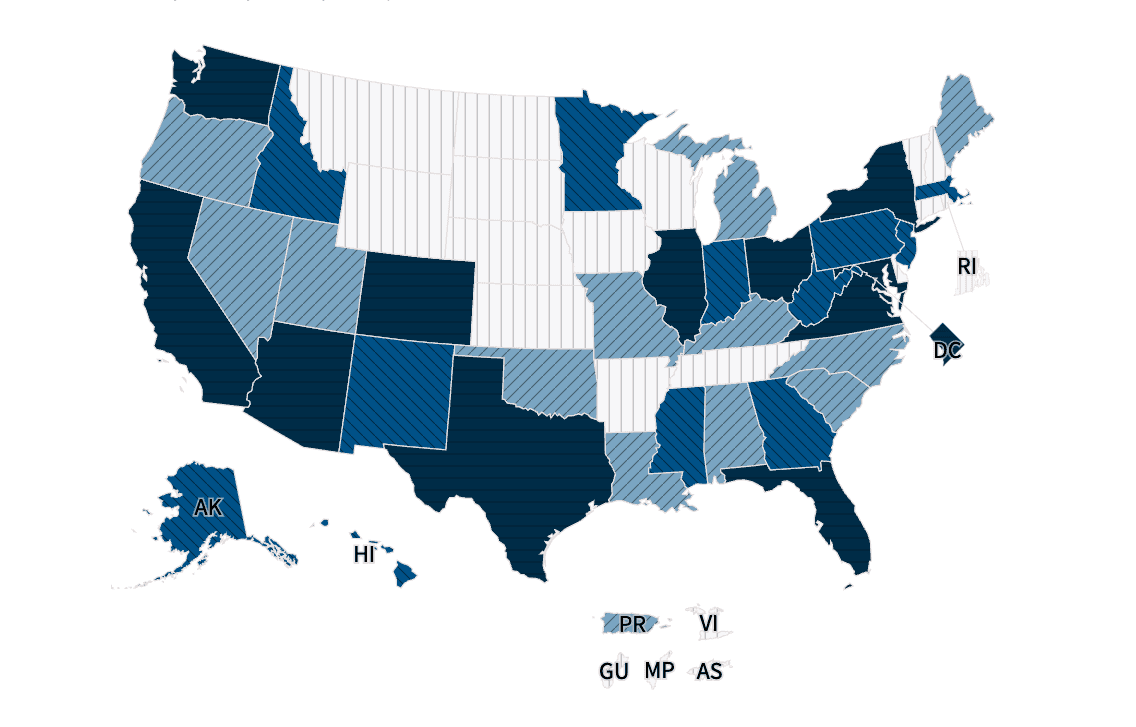

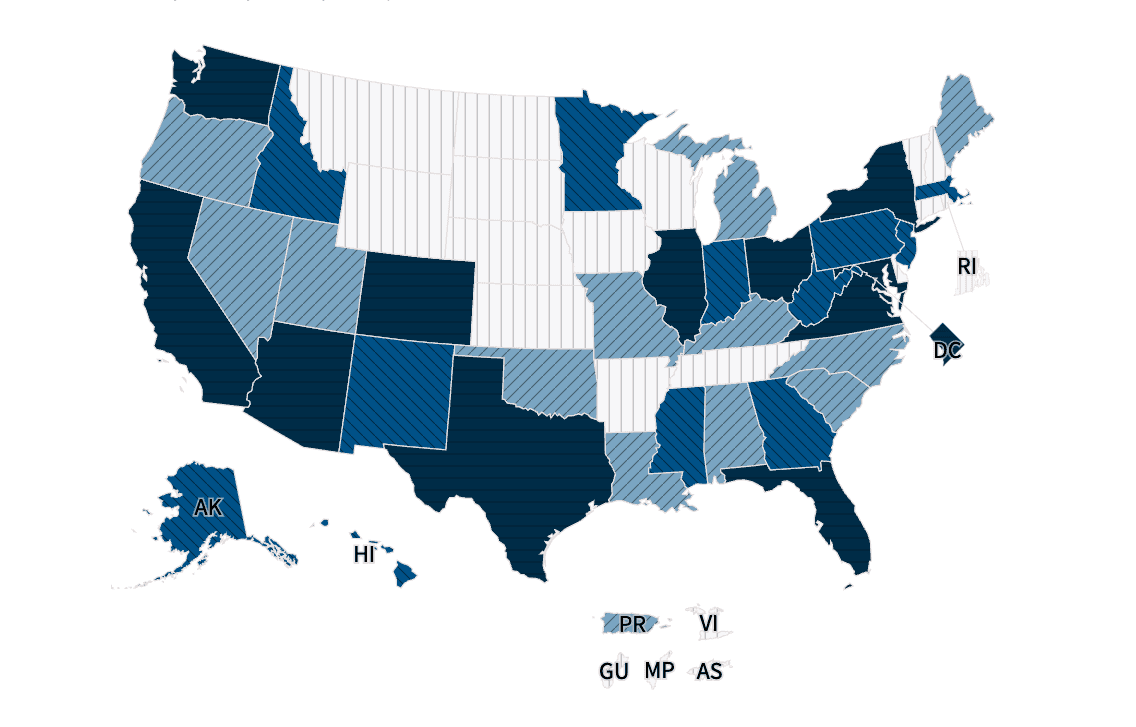

Recursos Externos

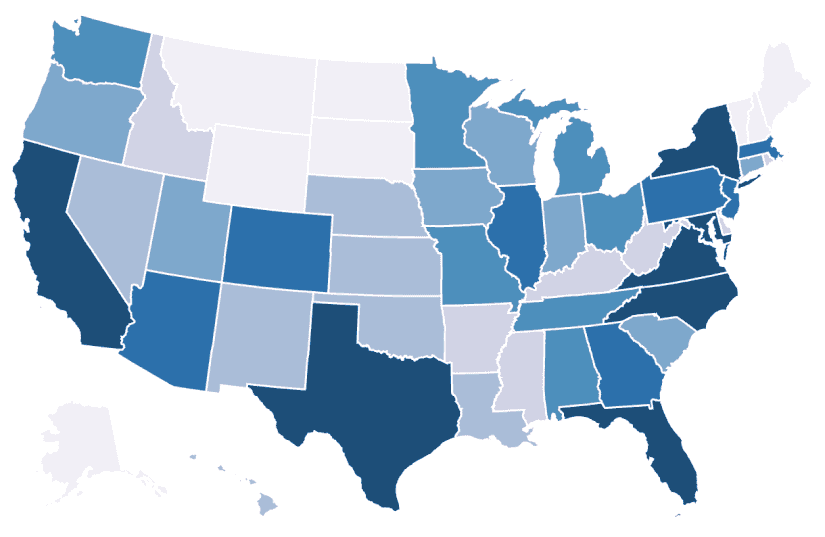

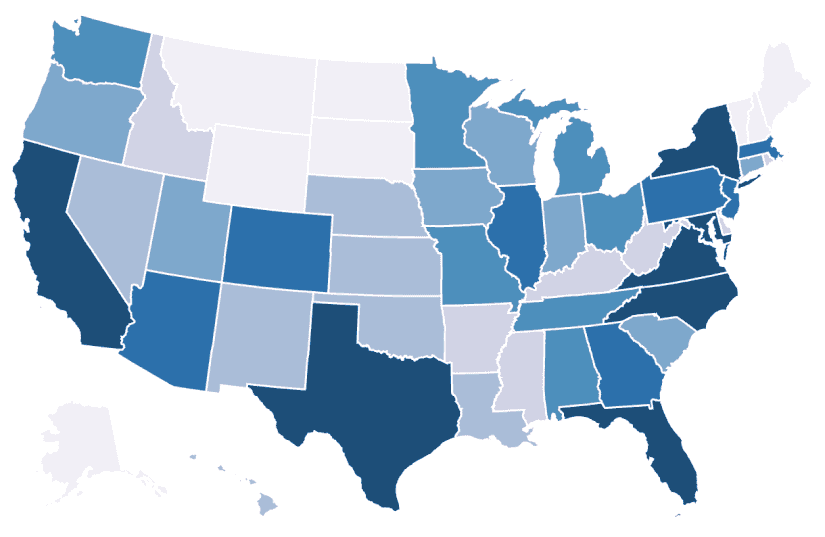

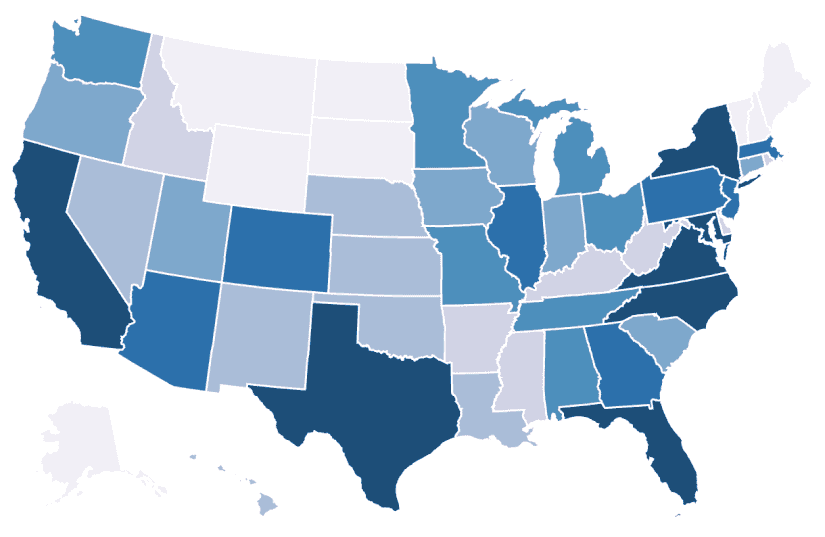

Mapa Interactivo de Carreras en Ciberseguridad - NICCS

¿Está interesado en ingresar a la fuerza laboral de ciberseguridad o avanzar en su carrera? Explore miles de ofertas de trabajo federales en ciberseguridad en todo el país y fuera de los Estados Unidos haciendo clic en el mapa a continuación o utilizando el menú desplegable. Seleccione un área para encontrar puestos de ciberseguridad abiertos en su ciudad, estado, país y rango salarial preferidos.

Ciberseguridad para Negocios

Navegando las Aguas Digitales: Perspectivas del Torneo Gone Phishing 2023

Incluso a medida que nuestros mundos en línea se vuelven más complejos, los esquemas de phishing siguen siendo el tipo más común de ciberdelito, según el FBI.

Ciberseguridad para Negocios

Mandatar MFA: Da un Paso Audaz Hacia un Futuro Seguro

Hacer que las plataformas, servicios y dispositivos en línea sean más seguros por defecto es una buena idea. ¿Pero es fácil? ¿Es popular?

Seguridad y Privacidad

Lecciones de la Semana de la Privacidad de Datos 2024

Los datos son ahora un bien valioso.

Seguridad y Privacidad

Evitar las estafas de votación y proteger las elecciones

Las elecciones son un pilar de la sociedad estadounidense. Sin embargo, hay malos actores que no respetan la santidad de nuestro proceso de votación.

Seguridad y Privacidad

Proteger la privacidad de los datos de nuestros niños es primordial

Proteger los datos en línea de nuestros niños es de suma importancia.

Kits de herramientas

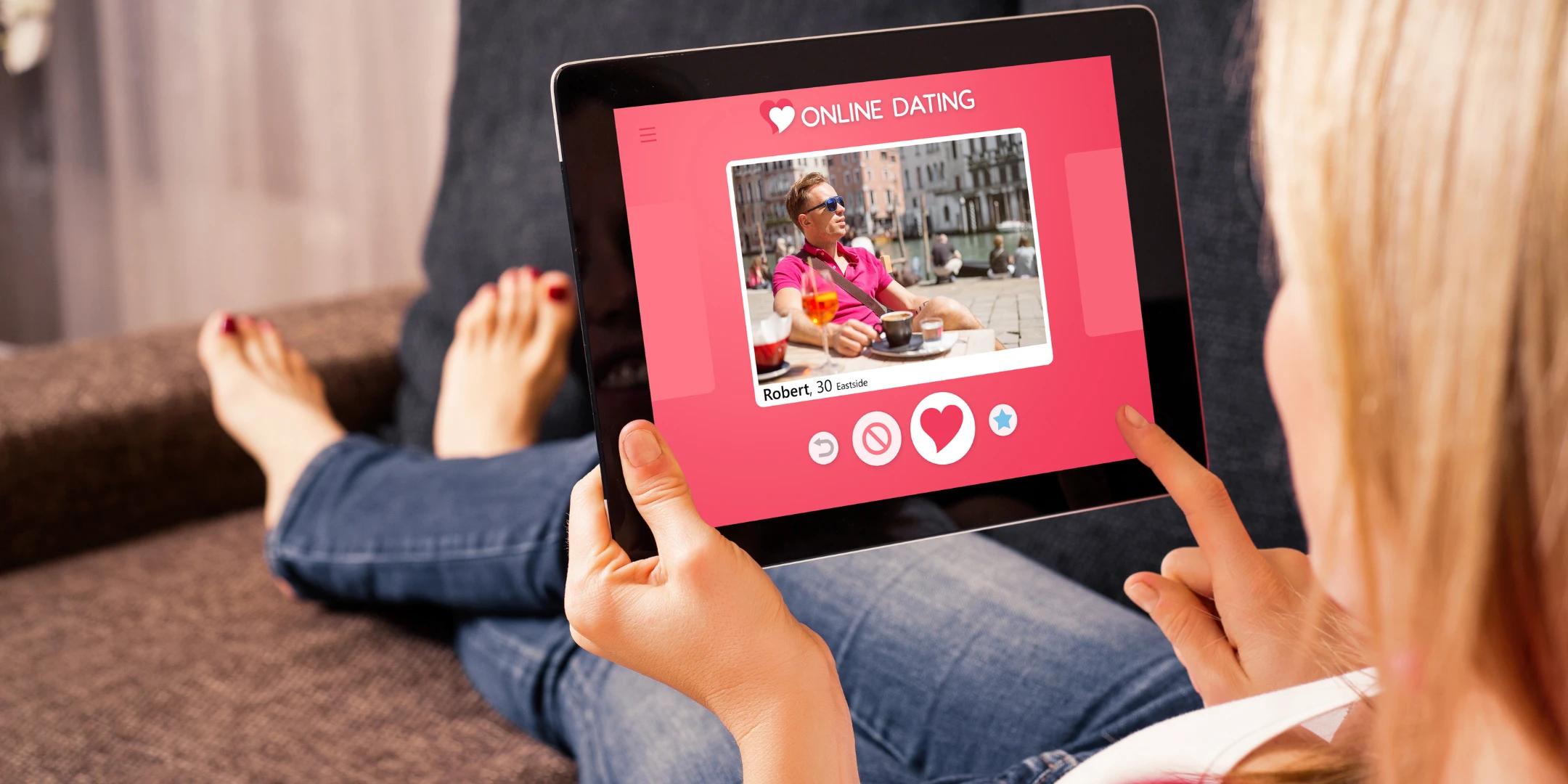

Estafas de citas en línea y romance

El amor está en el aire y en línea, pero también lo están los ciberdelincuentes.

Seguridad y Privacidad

Ciberseguridad de Autos Conectados: Conduce Seguro en Línea

Los automóviles se han unido al Internet de las Cosas, y con cualquier dispositivo conectado, debes seguir algunas prácticas de seguridad recomendadas para mantener seguro el sistema de tu automóvil.

Seguridad y Privacidad

Protegiendo tu actividad en Internet con el modo incógnito

Exploraremos cómo funciona el modo incógnito, cómo puede ayudar a proteger tus datos de navegación y, lo que es más importante, las maneras en que no es una solución mágica para todas tus preocupaciones de privacidad.

Ciberseguridad para Negocios

8 mayores conceptos erróneos sobre la ciberseguridad en pequeñas empresas

Las pequeñas empresas son cruciales para la economía estadounidense, empleando a casi la mitad de la fuerza laboral, sin embargo, siguen siendo objetivos principales para los ciberataques.

Seguridad y Privacidad

Cómo protegerte contra los deepfakes

Las tecnologías de deepfake pueden usarse para robar tu identidad incluso si no utilizas plataformas de IA generativa.

Ciberseguridad para Negocios

Sin eslabones débiles: Piensa en tu cortafuegos humano

Cuando se trata de fomentar una cultura de ciberseguridad en su organización, a veces es mejor comenzar creando conciencia sobre algunos cambios básicos de comportamiento.

Seguridad y Privacidad

Qué saber sobre el stalkerware

Aunque el uso de stalkerware para espiar a adultos está en contra de la ley, estos bits de código engañosos aún aparecen en las tiendas de aplicaciones.

Ciberseguridad para Negocios

Compromiso de Correo Electrónico Empresarial: Qué es y Cómo Prevenirlo

Aunque tiene un nombre soso, la Compromiso de Correos Electrónicos Empresariales (BEC) se refiere a un tipo específico y desagradable de ciberataque que apunta a empresas de todos los tamaños.

Ciberseguridad para Negocios

Considera la ciberseguridad en tus decisiones de inversión

A medida que los ciberataques se vuelven cada vez más frecuentes y sofisticados, los inversores tienen un papel crucial en instar a las empresas a priorizar la ciberseguridad junto con otros factores de riesgo.

Seguridad y Privacidad

Cómo recuperar el control de una cuenta de redes sociales

Respondiendo a la apropiación de cuentas de redes sociales.

Ciberseguridad para Negocios

Asegurando el Éxito: Hablando con la Junta sobre el Riesgo Cibernético

El riesgo cibernético en todos los niveles de negocio influye en las operaciones, la reputación y el cumplimiento.

Seguridad y Privacidad

Viajar de Forma Segura: Una Guía Integral para Proteger su Huella Digital Mientras Está en Movimiento

La tecnología nos acompaña en todas partes hoy en día, y eso incluye viajar por trabajo. La ciberseguridad sigue siendo primordial incluso cuando estás a miles de kilómetros de la oficina.

Seguridad y Privacidad

Los beneficios de usar un generador de contraseñas aleatorias para un acceso en línea más seguro

Una manera de asegurarte de que tus contraseñas sean increíbles es utilizando generadores de contraseñas aleatorias, que a menudo están incluidos con los gestores de contraseñas.

Ciberseguridad para Negocios

Cómo la Educación sobre Ciberseguridad para Empleados Protege su Negocio

Capacitar a los empleados es la forma más económica y sencilla de mejorar su ciberseguridad. Sus empleados son su primera línea de defensa contra las amenazas, y también son su mayor recurso.

Ciberseguridad para Negocios

La Ciudad Segura: Consejos Cibernéticos para Gobiernos Locales

Los gobiernos de la ciudad operan en un mundo cada vez más conectado, donde los servicios de la ciudad, los servicios a los ciudadanos y el intercambio de información están en línea, son digitales y se comparten en muchas plataformas.

Kits de herramientas

Compras Seguras en Línea para las Fiestas

¡Cuidado con las estafas de compras en línea durante la temporada de fiestas!

Seguridad y Privacidad

¡Extra! ¡Extra! ¡Evita las noticias falsas!

¿Qué es la Misinformación, Desinformación y Malinformación?

Ciberseguridad para Negocios

Mantenga su negocio seguro y conectado con IoT

Estamos viviendo en una era en la que todo se conecta a internet, desde tu refrigerador hasta tu automóvil.

Seguridad y Privacidad

Protegiendo la Educación Superior: 5 Consejos para Aprender de Forma Segura en Línea

La tecnología y la academia ahora están entrelazadas sin problemas. Si bien la tecnología puede ampliar las oportunidades educativas para los estudiantes, también conlleva riesgos a medida que la torre de marfil se adentra en el Salvaje Oeste de internet.

Seguridad y Privacidad

¡Oh, compórtate! El Informe Anual de Actitudes y Comportamientos sobre la Ciberseguridad 2023

ESTUDIO: 37% Intimidado, 39% Frustrado con la Seguridad en Línea Destacando la Ansiedad Digital

Seguridad y Privacidad

No culpes a la víctima: 'vergüenza por fraude' y ciberseguridad

A menudo existe una cultura de culpar a las víctimas de fraude por su situación, en lugar de centrarse en el criminal y el delito.

Ciberseguridad para Negocios

Cómo prevenir y recuperarse del ransomware

El ransomware es un ataque con dientes, un ataque destinado a causar un dolor financiero extremo a sus víctimas.

Seguridad y Privacidad

Cómo se expone tu número de teléfono: Filtraciones de números de teléfono

Tu número de teléfono se considera un dato personal, y no deseas que cualquiera en internet lo tenga.

Seguridad y Privacidad

Ciberseguridad K-12: Mantener a los niños seguros desde el jardín de infantes hasta la graduación

Hoy en día, los niños no solo están puliendo manzanas y llenando sus mochilas antes de ir a la escuela, sino que también están encendiendo computadoras portátiles y usando video chat con sus maestros.

Seguridad y Privacidad

Comparta con cuidado: manteniéndose seguro en las redes sociales

Hola, amigos, seguidores, observadores y publicadores: ¡no necesitas compartir en exceso!

Seguridad y Privacidad

Baje las persianas en su navegación con un VPN

¿Sabías que tu navegación por internet todos los días podría no ser totalmente privada?

Ciberseguridad para Negocios

Vender de Forma Segura en Línea: Consejos para Comerciantes en Línea

Esté abierto para los negocios y cerrado para los ciberdelincuentes.

Seguridad y Privacidad

Qué hacer cuando tus datos son vulnerados

¡Oh no! Te han notificado que tu información sensible ha sido robada en una violación de datos.

Kits de herramientas

Consejos de Seguridad para Vacaciones y Viajes

Incluso si dejas tu computadora de escritorio en casa, probablemente te mantendrás conectado cuando estés de vacaciones: puedes revisar tu teléfono en la playa o en la cima de una montaña.

Recursos Externos

KC7 Ciber: Entrenamiento en Ciberseguridad

Jugando a través de docenas de intrusiones realistas de ciberseguridad, aprenderá progresivamente a identificar rastros de actividad maliciosa.

Ciberseguridad para Negocios

Conceptos erróneos comunes sobre la ciberseguridad sostenidos por pequeñas y medianas organizaciones

Empleados empoderados con los recursos y el conocimiento para proteger su organización de las ciberamenazas es una de las mejores líneas de defensa que puede tener.

Ciberseguridad para Negocios

Detectar incidentes

Cómo detectar un incidente cibernético en su empresa.

Recursos Externos

Recursos útiles para PYMEs

Aquí hay enlaces útiles de nuestros patrocinadores, socios y amigos para ayudarle a mantener su negocio seguro.

Seguridad y Privacidad

Lo que las comunidades LGBTQ+ deben saber sobre la seguridad en línea

Internet ahora es crucial para conectar a las personas y comunidades LGBTQ+ de todo el mundo, pero ¿cómo puedes perfeccionar tu ciberseguridad y proteger tu privacidad?

Seguridad y Privacidad

Usuarios de Google: Activen las Llaves de Paso de Google

En mayo de 2023, Google anunció que lanzaría un nuevo sistema de inicio de sesión llamado "passkeys."

Seguridad y Privacidad

¿Se convertirán las contraseñas en algo del pasado?

Qué saber sobre la autenticación sin contraseñas y las claves de acceso.

Seguridad y Privacidad

Paternidad en la Era Digital: 7 Reglas de Citas en Línea para tus Adolescentes

Ser padre en nuestro mundo siempre conectado viene con nuevos desafíos, nuevas curvas de aprendizaje y nuevos momentos incómodos.

Seguridad y Privacidad

Piensa de manera inteligente sobre la inteligencia artificial

La inteligencia artificial, incluidos los llamados “modelos de lenguaje grande” como ChatGPT, se ha convertido rápidamente en un tema importante de conversación en la prensa, entre gobiernos y tal vez incluso en tu oficina.

Seguridad y Privacidad

Cuentas Hackeadas: Qué Hacer Ahora Mismo

Si una cuenta en línea ha sido hackeada, es importante actuar rápidamente.

Careers and Education

Mi Viaje Cibernético – Jennifer Mahoney

Conozca a Jennifer Mahoney, Consultora Senior II, Gobernanza de Datos, Privacidad y Protección en Optiv.

Seguridad y Privacidad

Planificación de Ciberseguridad para Bodas: Di "¡Sí, acepto!" al Éxtasis Digital

¡Felicidades por tu boda! Tenemos algunos consejos para mantener tu Gran Día seguro.

Recursos Externos

Centro Nacional de Ciberseguridad: Iniciativa de Fuerza Cibernética (Colorado)

El propósito de la Iniciativa Cyber Force es ayudar rápidamente a los estudiantes a hacer la transición a una carrera en ciberseguridad. Una vez completada la aplicación del programa, los estudiantes tendrán acceso a todos los cursos ofrecidos en el NCC: Fundamentos de TI, Security Pro, Network Pro y CyberDefense Pro.

Careers and Education

Mi Viaje Cibernético – Tonya Drummonds

Conozca a Tonya Drummonds, Directora de Seguridad y Resiliencia en Dell Technologies

Seguridad y Privacidad

Por qué la gestión de identidades es importante para ti

¿Te preocupa la seguridad de tus datos personales en nuestra era digital?

Seguridad y Privacidad

Mantente seguro mientras trabajas desde casa

El trabajo remoto parece que ha llegado para quedarse para muchos de nosotros, incluso cuando la pandemia de COVID-19 retrocede en nuestro espejo retrovisor colectivo.

Careers and Education

Pasantías de Ciberseguridad y Trabajos de Nivel de Entrada

¡Encuentra una pasantía de ciberseguridad o un trabajo de nivel inicial con nuestros socios!

Seguridad y Privacidad

Lo que estamos aprendiendo sobre la privacidad de datos en 2023

Estamos viviendo en un momento increíble en la historia, un momento en el que los avances en tecnología están creando herramientas que ayudarán a resolver los mayores desafíos de la sociedad y alimentarán la próxima ola de innovación.

Seguridad y Privacidad

Cómo saber si su computadora tiene un virus y qué hacer al respecto

Los virus informáticos hacen que tus dispositivos se enfermen, pero generalmente puedes ayudarlos a sanar si actúas rápido.

Seguridad y Privacidad

¡Evita el malware de anuncios en motores de búsqueda!

Es un nuevo año y ya hay un tipo de estafa que se está volviendo extremadamente popular entre los hackers.

Recursos Externos

Haciendo Espacio: Haciendo [el Pivot]: Recursos para Impulsar Tu Carrera en Ciberseguridad

Ingresar en un nuevo campo puede ser abrumador. Con varios roles y trayectorias profesionales en ciberseguridad, necesitarás herramientas y un plan de ataque. Para comenzar, debes identificar una trayectoria profesional y localizar oportunidades que te ayuden a desarrollar una red profesional.

Recursos Externos

CybersecurityDegrees.org: Buscador de Grados de Ciberseguridad

Para ayudarte a encontrar tu trabajo soñado, tenemos recursos sobre escuelas que ofrecen títulos en ciberseguridad, además de información sobre trayectorias profesionales, certificados profesionales, cursos en línea gratuitos sobre temas de seguridad, y más.

Seguridad y Privacidad

Estafas de Romance y Citas en Línea

El amor está en el aire y en línea, pero también lo están los ciberdelincuentes

Seguridad y Privacidad

Computadoras públicas y Wi-Fi

Navega seguro cuando utilices computadoras y redes públicas.

Seguridad y Privacidad

Qué hacer si su administrador de contraseñas ha sido comprometido

¿Qué debes hacer si tu gestor de contraseñas es vulnerado?

Careers and Education

Mi viaje cibernético – Shawnte Arrington, Soporte, Gerente de Cuenta Técnica, Tanium

Conozca a Shawnte Arrington, Soporte, Gerente de Cuenta Técnica en Tanium

Seguridad y Privacidad

¿Qué es la privacidad de datos?

¿Cuando piensas en la privacidad, qué te viene a la mente? ¿Cerrar las persianas de tus ventanas? ¿Mantener la pantalla de tu teléfono bloqueada? ¿Cerrar la puerta cuando tienes una conversación sensible?

Seguridad y Privacidad

10 Consejos de Seguridad en Línea para los Juegos

Juega con seguridad mientras juegas videojuegos.

Seguridad y Privacidad

Dongles, palos, unidades y llaves: Lo que hay que saber sobre los medios extraíbles

Si encuentras una memoria USB u otro medio extraíble en la calle, ¡NO la conectes a tu computadora! Vamos a desglosar por qué.

Seguridad y Privacidad

Cómo ser un snob de la privacidad en línea

Toma control de los datos que compartes siendo selectivo.

Seguridad y Privacidad

Asegurando Su Red Doméstica

Una red doméstica protegida bloquea a los ciberdelincuentes, permitiendo que tu familia use internet de manera más segura.

Ciberseguridad para Negocios

Victorias Rápidas para Pequeñas Empresas

Sigue estas "victorias rápidas" para asegurar cada aspecto de tu pequeña empresa.

Seguridad y Privacidad

Compras en línea

Las compras en línea pueden ser convenientes, pero pueden presentar muchas oportunidades para estafadores y ciberdelincuentes.

Recursos Externos

Best-Trade-Schools.net: Guía de Escuelas de Comercio

A medida que la tecnología avanza rápidamente, convertirse en un Especialista en Ciberseguridad es una elección de carrera inteligente y oportuna. Se proyecta que este campo en auge valdrá más de $10.5 billones para 2023, desempeñando un papel crucial en la protección de la seguridad nacional.

Seguridad y Privacidad

Toma el control de tus datos

Toda tu actividad en línea genera un rastro de datos.

Ciberseguridad para Negocios

4 sencillos pasos para proteger mejor a su empresa de los ciberataques

Los ciberataques pueden ocurrir a empresas de todos los tamaños.

Ciberseguridad para Negocios

Avanzando los Esfuerzos Colectivos de Gestión de Riesgos en el Sector Financiero

La protección de nuestros clientes de las amenazas cibernéticas es una parte fundamental de nuestro negocio.

Ciberseguridad para Negocios

La conexión de la cultura de seguridad

¿Has notado que la frase “cultura de seguridad” se está usando mucho últimamente? Se ha convertido en una especie de frase de seguridad de moda. Eso es tanto bueno como malo.

Seguridad y Privacidad

Solo la mitad de los adolescentes están de acuerdo en que "se sienten apoyados en línea" por sus padres

No hay suficientes niños y adolescentes que confíen en que sus padres los apoyen en línea, y no hay suficientes padres que sepan exactamente cómo brindar el apoyo que sus hijos necesitan.

Ciberseguridad para Negocios

6 maneras de ayudar a los empleados a ser conscientes de la privacidad

Promueva la concienciación sobre la privacidad, proteja los datos y genere confianza en todo el lugar de trabajo con estos consejos.

Ciberseguridad para Negocios

La concientización sobre la ciberseguridad comienza con las personas: Microsoft te ayuda a ti y a tu equipo a #BeCyberSmart

Vasu Jakkal, CVP en Microsoft, enfatiza la importancia de la educación en ciberseguridad para individuos y organizaciones.

Seguridad y Privacidad

¿Qué hay sobre los riesgos del gestor de contraseñas?

En el nuevo ebook sobre Políticas de Contraseñas, Qué Debería Ser Tu Política de Contraseñas, KnowBe4 recomienda que todos los usuarios utilicen un gestor de contraseñas para crear y usar contraseñas perfectamente aleatorias.

Ciberseguridad para Negocios

La colaboración en ciberseguridad como un imperativo nacional

Bobbie Stempfley enfatiza la urgente necesidad de un ecosistema de ciberseguridad colaborativo para combatir eficazmente la creciente frecuencia y severidad de los ciberataques

Ciberseguridad para Negocios

Construyendo una Cultura de Seguridad: La Fundación de una Organización Segura

Crear defensas sólidas de ciberseguridad para cualquier organización requiere muchos elementos importantes. Todo el mundo sabe que un firewall fuerte es una primera línea de defensa esencial.

Careers and Education

Mi viaje en ciberseguridad – Jeremy Daniels, Analista de Ciberseguridad en HPE

Conozca al analista cibernético y graduado de HBCU, Jeremy Daniels.

Seguridad y Privacidad

‘Es fácil mantenerse seguro en línea’ con estos 4 pasos (más 1)

Cuando se trata de ciberseguridad, un buen comportamiento puede ser gratificante.

Ciberseguridad para Negocios

Haciendo la ciberseguridad relevante para los consumidores: El caso de la agencia personal

A medida que comienza el Mes de la Concientización sobre la Ciberseguridad, una de las preguntas que escuchamos a menudo es: “¿Realmente hace una diferencia la educación del consumidor?”

Careers and Education

Mi Viaje Cibernético – Monique Head

Conoce a Monique Head, Fundadora de CyberTorial.org y Socia Senior, Seguridad de la Información, Comunicaciones, Concientización y Educación en Netflix.

Seguridad y Privacidad

Formando Ciudadanos Digitales

Todos sabemos que internet es un mundo fantástico de aprendizaje y entretenimiento para los niños, pero, al igual que el mundo real, también puede haber peligros.

Careers and Education

Reforzando la Ciberseguridad: Comienza con una Fuerza Laboral Diversa

¿Buscando reforzar la estrategia de ciberseguridad de su empresa? Un buen lugar para empezar es cultivar una fuerza laboral diversa.

Seguridad y Privacidad

Mejores Prácticas para la Configuración de Seguridad y Privacidad

¿Quieres llevar un estilo de vida Seguro en Línea, pero no sabes por dónde empezar?

Kits de herramientas

Enseña a otros cómo mantenerse seguros en línea: Kit de Herramientas para Voluntarios

Hacemos un llamado a todos los profesionales de seguridad para que compartan su experiencia y se ofrezcan como voluntarios para enseñar a su comunidad sobre la seguridad en línea.

Recursos Externos

Coursera: Desarrollo de un Programa para la Especialización de tu Negocio

Domina los fundamentos de la ciberseguridad. Aprende a evaluar las amenazas cibernéticas y proteger los activos de información empresarial.

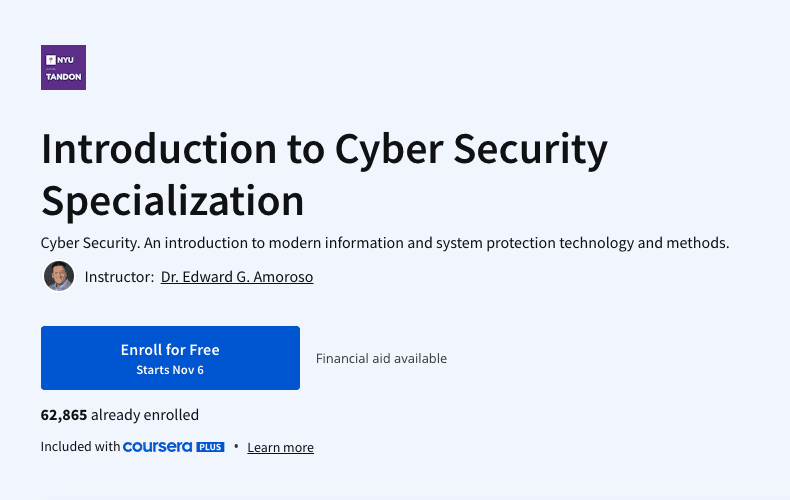

Recursos Externos

Coursera: Introducción a la Especialización en Ciberseguridad

Ciberseguridad. Una introducción a la tecnología y métodos modernos de protección de información y sistemas.

Recursos Externos

LinkedIn Learning: Fundamentos de Ciberseguridad

Establezca una base sólida para su red, usuarios y datos aprendiendo sobre los conceptos básicos de la ciberseguridad.

Recursos Externos

Gran Aprendizaje: Seguridad Cibernética Avanzada - Amenazas y Gobernanza

Aprende soluciones para ciberataques con el curso gratuito de Amenazas Avanzadas de Seguridad Cibernética y Gobernanza

Recursos Externos

Compartir Habilidades: Avanza de Principiante a Experto

El campo de la tecnología está creciendo exponencialmente con el sector de TI prosperando cada día. En medio de tal crecimiento de la industria y la creciente preocupación por la privacidad, la demanda de seguridad está en aumento. La ciberseguridad se ha convertido en una lucha diaria para muchas empresas. Las tendencias y estadísticas recientes revelan que hay un gran aumento en los datos pirateados y violados de fuentes muy comunes en los lugares de trabajo. ¡Así que inscribirse en este curso para obtener una mejor comprensión de la ciberseguridad!

Seguridad y Privacidad

Gestores de Contraseñas

No pases por alto los gestores de contraseñas. Aprende más sobre estas útiles herramientas.

Careers and Education

Cómo la pizza gratis llevó a una carrera en ciberseguridad

Una charla con Rinki Sethi de Bill.com

Seguridad y Privacidad

¡Puedes detener el ciberacoso como niño!

Como niño usando internet, probablemente hayas oído hablar del ciberacoso. Tal vez tú o un amigo lo hayan experimentado.

Seguridad y Privacidad

La guía moderna para adolescentes sobre cómo enfrentar a los ciberacosadores

El ciberacoso puede hacerte sentir que no puedes ser realmente "tú" en línea. Aquí está lo que debes hacer.

Seguridad y Privacidad

Padres y educadores: qué hacer sobre el ciberacoso

¿Alguna vez has enviado mensajes de texto o publicado algo en línea que nunca dirías a alguien en persona? Probablemente has experimentado cómo la naturaleza anónima de internet a veces puede sacar lo peor de las personas.

Seguridad y Privacidad

10 consejos imprescindibles para mantener sus datos personales seguros

El internet se ha convertido en un aspecto vital de nuestras vidas.

Ciberseguridad para Negocios

Gestión de Identidades y la Segunda Mitad del Tablero de Ajedrez

El concepto de Ray Kurzweil del "segundo mitad del tablero de ajedrez" ilustra cómo el crecimiento exponencial en tecnología y gestión de datos puede llevar a impactos económicos significativos e ineficiencias si no se gestionan de manera efectiva.

Seguridad y Privacidad

Protege tu hogar

Los dispositivos conectados a Internet están ayudando a los propietarios a aumentar la eficiencia, reducir costos, conservar energía y una serie de otros beneficios.

Ciberseguridad para Negocios

9 Preguntas de Seguridad que los Propietarios de Negocios Deben Hacer a los Proveedores

No importa la naturaleza o el tamaño de su empresa, necesita pensar en la ciberseguridad en nuestro presente conectado. Esto no solo significa la ciberseguridad de su propia operación, sino la seguridad de cada proveedor con el que hace negocios.

Careers and Education

De Bibliotecario a Profesional de la Ciberseguridad

Una charla con la @InfoSecSherpa Tracy Z. Maleeff

Ciberseguridad para Negocios

Ciberseguridad: 3 cosas que todo dueño de pequeña empresa debería saber

Los ataques cibernéticos pueden ser devastadores y son cada vez más comunes para las empresas pequeñas y medianas.

Seguridad y Privacidad

Respeta la privacidad

Respetar la privacidad de sus clientes, personal y todas las demás partes interesadas es fundamental para inspirar confianza y mejorar la reputación.

Ciberseguridad para Negocios

Recursos de Ciberseguridad para Pequeñas Empresas sobre Covid-19

Para responder a la pandemia global y proporcionar información y recursos oportunos a la comunidad de pequeñas empresas del país, el programa CyberSecure My Business de la National Cybersecurity Alliance creó la Serie de Ciberseguridad para Pequeñas Empresas COVID-19.

Recursos Externos

Recursos Adicionales para Negocios

Marco de trabajo, evaluaciones y guías de toda la web.

Ciberseguridad para Negocios

Identifique sus “Joyas de la Corona”

Haga un inventario de los activos más valiosos de su negocio.

Ciberseguridad para Negocios

Protege los datos y dispositivos

Protege las "joyas de la corona" de tu negocio.

Ciberseguridad para Negocios

Recuperarse de Incidentes Cibernéticos

Cómo ayudar a su empresa a recuperarse de un incidente cibernético.

Ciberseguridad para Negocios

Responder a los incidentes cibernéticos

¿Tiene un plan para responder a incidentes cibernéticos en su empresa?

Ciberseguridad para Negocios

Ciberseguridad, es más que TI

A medida que nuestras vidas se vuelven más digitales, el riesgo de ciberdelitos aumenta, lo que hace que las medidas de ciberseguridad sólidas sean esenciales no solo para la protección de datos, sino también para proteger la información del cliente.

Careers and Education

De Experto en Silvicultura a Gerente de Ciberseguridad: Una charla con Sunil Mallik de Discover

A pesar de las percepciones comunes, los profesionales de la ciberseguridad provienen de todos los caminos de la vida.

Seguridad y Privacidad

Hablando con niños y adolescentes sobre seguridad y privacidad

En el mundo actual, las familias conectadas digitalmente deben pensar en la seguridad tanto en línea como fuera de línea.

Seguridad y Privacidad

Consejos de Seguridad en Línea para Adultos Mayores

Así como te abrochas el cinturón de seguridad antes de conducir, toma precauciones antes de usar Internet para asegurarte de que estás seguro y protegido.

Seguridad y Privacidad

Controles Parentales

Como padre, ¿cómo te mantienes involucrado en la vida digital de tu hijo?

Seguridad y Privacidad

Hablando con Niños y Adolescentes sobre Seguridad y Privacidad

En el mundo actual, las familias conectadas digitalmente deben pensar en la seguridad tanto en línea como fuera de línea.

Recursos Externos

Sociedad de Ciencia e Ingeniería de Indios Americanos: Membresía de AISES

Oportunidades y recursos para estudiantes nativos en STEM

Recursos Externos

ApprenticePath: Descubre Tu Camino Profesional

Impulsa tu carrera a través de aprendizajes remunerados

Recursos Externos

Bold.org: Becas de Ciencias de la Computación

Las mejores becas para futuros profesionales de la informática con próximas fechas límite

Recursos Externos

El Centro de Garantía y Seguridad de Infraestructura (CIAS): Competencia Nacional Colegiada de Defensa Cibernética

Establecido en 2001 como parte de la creación del programa de ciberseguridad de UTSA, el CIAS es un centro de investigación con la misión de asegurar la infraestructura de la nación y fomentar una Cultura de Ciberseguridad.

Recursos Externos

Cultura de la Ciberseguridad: Actividades para Niños

El Programa de Ciberseguridad CIAS K-12 está diseñado para introducir a los estudiantes a la educación en ciberseguridad y posibles trayectorias profesionales en disciplinas STEM, especialmente ciberseguridad. Para incrementar el interés y las capacidades de aprendizaje, esta iniciativa se centra en la familia CyBear™.

Recursos Externos

Code.Org: Ciencia de la Computación en Casa

Cualquiera puede aprender Ciencias de la Computación. Comience a programar hoy.

Recursos Externos

Cyber.Org: Explore Currículos de Ciberseguridad Gratis

CYBER.ORG empodera a los educadores para enseñar sobre ciberseguridad con confianza, lo que resulta en estudiantes con las habilidades y la pasión necesarias para tener éxito en la fuerza laboral de ciberseguridad.

Recursos Externos

Cyber.org: Ciber@Home

Hay algo para todos con actividades divertidas basadas en proyectos para estudiantes de primaria, secundaria y preparatoria.

Recursos Externos

Fastport y Universidad de Purdue: Programa de Aprendizaje de Ciberseguridad de Purdue

Todos estos programas ofrecen oportunidades de ganar y aprender para los participantes con empleo experiencial remunerado basado en el esfuerzo y un componente educativo reconocido por la industria.

Recursos Externos

CyberScient: Plataforma para Niños

Comparte tus éxitos y desafíos con una comunidad de estudiantes con ideas afines que comparten tus objetivos artísticos en nuestros foros públicos.

Recursos Externos

CyberDegrees.org: Grados en Ciberseguridad

Existen cientos de diferentes títulos en ciberseguridad.

Recursos Externos

Guía de Ciberseguridad: Guía de Ciberseguridad K12

Si eres una persona joven interesada en seguir una carrera en tecnología, puede ser un desafío saber por dónde empezar. Aunque algunas escuelas pueden ofrecer un plan de estudios en tecnología, la ciberseguridad generalmente no está cubierta.

Recursos Externos

Chicas que Codifican: Programas Universitarios

Girls Who Code ofrece una amplia gama de programas diseñados para apoyar a estudiantes universitarios y profesionales en etapa inicial (18-25) en su perseverancia en la educación en ciencias de la computación y en tener éxito en sus primeras pasantías y empleos.

Recursos Externos

IKeepSafe: Actividades de súper héroes de la ciberseguridad Faux Paw

Conoce a Faux Paw, un aventurero gato de seis dedos que ama la tecnología. Estos libros divertidos enseñan reglas para promover el uso seguro y saludable de los dispositivos digitales. Lee o mira las aventuras de Faux Paw usando los enlaces debajo de la descripción de cada libro.

Recursos Externos

IKeepSafe: Curso de Capacitación para Educadores sobre Privacidad de Datos

Las crecientes preocupaciones sobre la privacidad de los datos estudiantiles pueden crear obstáculos para los educadores de K12 que trabajan para ampliar el acceso a la tecnología educativa e innovaciones digitales. EduPaths y iKeepSafe se asociaron para crear cuatro cursos centrados en la privacidad de los datos en la educación.

Recursos Externos

Microsoft: Microsoft Learn para Educadores

Equipa a tus estudiantes con habilidades de IA y tecnología para hoy—y mañana

Recursos Externos

Nativos en Tecnología

Cultivar un ecosistema tecnológico de tecnólogos nativos que crean tecnología gratuita y de código abierto para las comunidades nativas.

Recursos Externos

Iniciativa Nacional para Carreras y Estudios en Ciberseguridad: Ciberseguridad en el aula

¿Eres un maestro o educador de Kinder a 12° grado (K-12) buscando incorporar la ciberseguridad en tus planes de lecciones? ¿Quieres ayudar a tus estudiantes a aprender sobre conceptos cibernéticos y oportunidades de carrera?

Recursos Externos

Iniciativa Nacional para Carreras y Estudios de Ciberseguridad: Guía del Usuario para Veteranos

Veteranos y personal militar que buscan hacer la transición fuera de las fuerzas armadas, ¿están listos para su próxima misión?

Recursos Externos

Universidad Carnegie Mellon: picoCTF.org

Mira nuestra serie de conferencias mensuales en YouTube sobre los principios introductorios de ciberseguridad.

Recursos Externos

Introducción a la Ciberseguridad: Podcast por Renee Small/Christophe Foulon

Es una conversación sobre lo que hiciste antes, por qué cambiaste a ciberseguridad, cuál fue el proceso por el que pasaste para entrar en ciberseguridad, cómo te mantienes al día y consejos/sugerencias/trucos en el camino.

Recursos Externos

GenCyber: Campamentos GenCyber

GenCyber ofrece experiencias de ciberseguridad para estudiantes y profesores a nivel secundario.

Recursos Externos

Roadtrip Nation: Carrera de Ingenieros en Seguridad de la Información

Camino Profesional de los Ingenieros de Seguridad de la Información

Recursos Externos

Centro de Excelencia en Ciberseguridad (CCOE): Centro de Excelencia en Ciberseguridad (CCOE) Mapa de Carrera en Ciberseguridad

Traza tu camino personal hacia una carrera en ciberseguridad con el panel de exploración y acércate a empleos, educación, recursos y mucho más.

Recursos Externos

Salesforce: Centro de Aprendizaje sobre Ciberseguridad

Aprende habilidades en demanda y construye tu trayectoria profesional en ciberseguridad

Recursos Externos

Temple University: Organizaciones que Amamos

Estas son las asombrosas 309 organizaciones que se esfuerzan por hacer que las oportunidades y experiencias en tecnología e info/ciberseguridad sean accesibles para todos [1,2,3], por lo que son las Organizaciones que Amamos (OWL)

Recursos Externos

Laboratorio CARE de la Universidad de Temple: competencia SECTF universitaria

¡El laboratorio CARE organiza competencias de ingeniería social cada verano! Este evento está abierto a estudiantes de secundaria, universitarios y de posgrado. Nos asociamos con la industria, el gobierno y organizaciones sin fines de lucro para proporcionar a los estudiantes las mejores experiencias posibles y exposición a eventos del mundo real.

Recursos Externos

SMARTFENSE – Videojuegos educativos: Las aventuras de Gupi

The Adventures of Gupi is a video game released by SMARTFENSE in which a fish named Gupi needs the user's help to avoid biting the hook.

Recursos Externos

Palo Alto Networks: Programa Cyber A.C.E.S.

Cyber A.C.E.S. proporciona los conceptos básicos de ciberseguridad que los estudiantes necesitan para tener experiencias en línea más seguras y convertirse en buenos ciudadanos digitales. Las lecciones están diseñadas para que puedan ser facilitadas por cualquier persona, independientemente de su nivel de conocimiento, con cada módulo adaptado a un grupo de edad específico.

Recursos Externos

Code.org: Code Break

Un desafío semanal para involucrar a estudiantes de todas las habilidades, incluso aquellos que no tienen computadoras.

Recursos Externos

TryHackMe: Entrenamiento en Ciberseguridad

Aprende ciberseguridad con laboratorios gamificados divertidos y desafíos

Recursos Externos

Sociedad de Ciberjutsu para Mujeres (WSC): Recursos para Carreras

La Sociedad de Mujeres de Cyberjutsu (WSC), una organización sin fines de lucro 501(c)3, está dedicada a aumentar la concienciación sobre las oportunidades de carrera en ciberseguridad y el avance para las mujeres en el campo, cerrando la brecha de género y la brecha general de la fuerza laboral en roles de seguridad de la información.

Recursos Externos

Symantec y AAUW: STEMpack: Seguridad Cibernética

Plan de estudios de ciberseguridad para inspirar e introducir a los participantes en la ciberseguridad y la informática.

Recursos Externos

CISA: Guía de Capacitación para la Fuerza Laboral en Ciberseguridad

Publicado en agosto de 2021, la Guía de Capacitación de la Fuerza Laboral en Ciberseguridad está destinada al personal federal, estatal, local, tribal y territorial (SLTT) actual y futuro que busca expandir sus habilidades y opciones de carrera en ciberseguridad.

Recursos Externos

Centro para la Seguridad en Internet: ¿Por qué considerar una carrera en ciberseguridad?

A medida que la tecnología evoluciona y las amenazas de ciberseguridad continúan creciendo, la necesidad de candidatos calificados en ciberseguridad solo se intensifica. Pero no siempre es fácil llenar estos puestos. Es por eso que comenzar una carrera en ciberseguridad vale la pena considerar, especialmente para estudiantes o personas que buscan un cambio de carrera.

Recursos Externos

CompTIA: Estado de la Fuerza Laboral en Tecnología

El informe State of the Tech Workforce de CompTIA, también conocido como Cyberstates, proporciona la guía definitiva sobre las tendencias de la fuerza laboral en tecnología, el número de empleos disponibles en tecnología y las estadísticas de empleo de la industria tecnológica por estado, área metropolitana y a nivel nacional.

Recursos Externos

C.A.K.E: Academia Cibernética para Niños a través del Empoderamiento

CAKE - Academia de Ciberseguridad para Niños a través del Empoderamiento - Fundada por dos profesionales de la industria en el campo de la ciberseguridad y la tecnología de la información está enseñando a estudiantes de primaria, secundaria y preparatoria los fundamentos de la ciberseguridad.

Recursos Externos

Fondo de Formación de Cybersecurityjobs.com

Nuestra misión es conectar a los profesionales de ciberseguridad con las organizaciones que necesitan talento en ciberseguridad, pero unir a las personas y los empleadores es solo un lado de la ecuación.

Recursos Externos

Ciber Busca

CyberSeek proporciona datos detallados y prácticos sobre la oferta y la demanda en el mercado laboral de ciberseguridad.

Recursos Externos

Ciber Virginia: PROGRAMA PILOTO DE ENTRENAMIENTO CIBERNÉTICO PARA VETERANOS DE VIRGINIA

En un esfuerzo por abordar la creciente demanda de más de 17,000 empleos cibernéticos disponibles en todo el estado de Virginia, las organizaciones se han unido con el Commonwealth de Virginia para patrocinar capacitación cibernética gratuita y certificaciones reconocidas por la industria como parte de un programa piloto para veteranos que desean vivir y trabajar en el Commonwealth en el campo cibernético.

Recursos Externos

Cybrary: Capacitación en Ciberseguridad y Desarrollo Profesional

Los cursos y entrenamientos estructurados y prácticos de ciberseguridad de Cybrary capacitan a los profesionales para proteger mejor sus organizaciones.

Recursos Externos

Cyversity

Lograr la representación consistente de mujeres, comunidades subrepresentadas, y todos los veteranos en la industria de la ciberseguridad a través de programas diseñados para diversificar, educar y empoderar.

Recursos Externos

Empow(H)er Ciberseguridad

El objetivo de Empow(H)er Cybersecurity es proporcionar una plataforma para que todas las mujeres de color expandan sus redes, se inspiren y se sientan empoderadas.

Recursos Externos

ESET: Beca para Mujeres en Ciberseguridad

Se otorgarán dos becas de $10,000 a mujeres graduadas y no graduadas que sigan una carrera en ciberseguridad.

Recursos Externos

Fortinet: Programa para Veteranos

La transición de la comunidad militar a la industria de la ciberseguridad a través de una formación de clase mundial.

Recursos Externos

Future Learn: Cursos de Ciberseguridad

Explore la actividad delictiva en línea y participe en la capacitación sobre ciberseguridad para protegerse a sí mismo y a otros en línea, o prepárese para una carrera en ciberseguridad.

Recursos Externos

Girl Scouts: Insignia de Salvaguardias de Ciberseguridad de Embajadora: Protege tus Movimientos

Identificar vulnerabilidades de datos en un día típico

Recursos Externos

Girl Scouts: Actividad de Insignia de Conceptos Básicos de Ciberseguridad de Brownie: Búsqueda del Tesoro Tecnológica

Haz una búsqueda del tesoro para explorar cómo la tecnología reemplaza los objetos cotidianos.

Recursos Externos

Girl Scouts: Actividad de Insignia de Salvaguardias de Ciberseguridad para Cadettes: Inventario de Tu Presencia Digital

Explore algunos de los tipos de datos recopilados por sitios web y aplicaciones.

Recursos Externos

Girl Scouts: Actividad de Insignia de Conceptos Básicos de Ciberseguridad Daisy: Protege Tu Tesoro

Explore cómo mantener algo seguro, como una computadora, con capas de protección.

Recursos Externos

Girl Scouts: Actividad del Insignia Básico de Ciberseguridad para Juniors: Seguir con los Protocolos

Explora cómo las computadoras envían y reciben información al enviar mensajes.

Recursos Externos

Girl Scouts: Actividad de Insignia Básica de Ciberseguridad para Seniors: Identificar Funciones y Privilegios

Explore cómo los profesionales de la ciberseguridad mantienen seguros los redes informáticas.

Recursos Externos

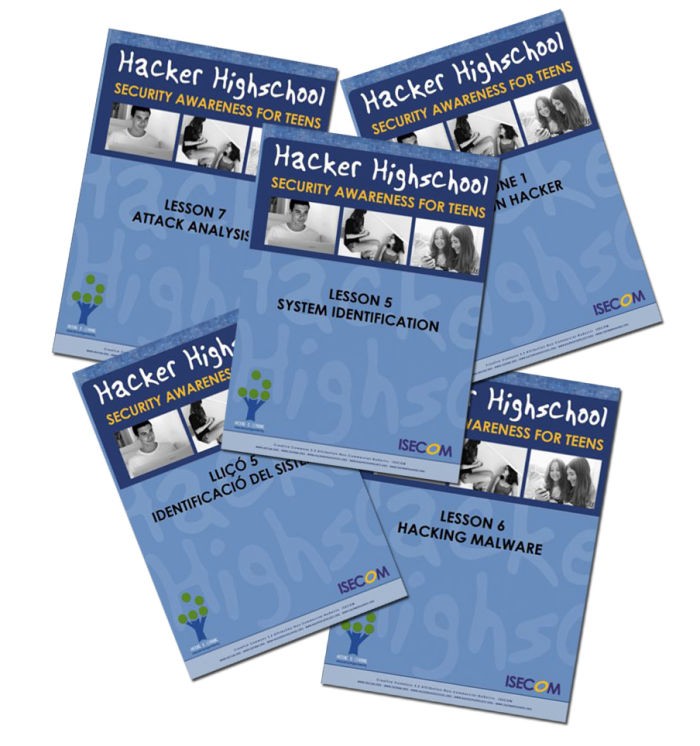

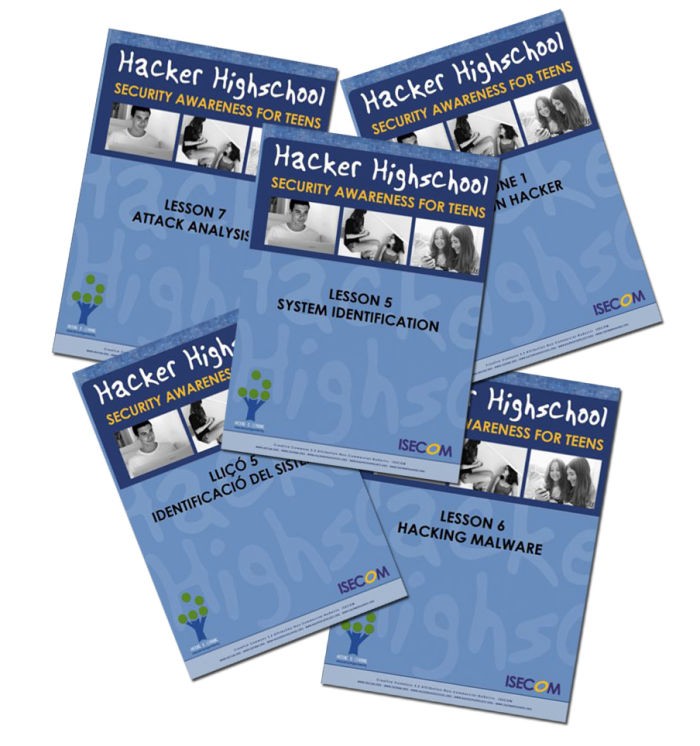

Hacker Highschool

Hacker Highschool (HHS) comenzó en 2003 como un medio para enseñar a los adolescentes a resolver problemas, ser ingeniosos y desarrollar empatía a través del hacking.

Recursos Externos

Centro para la Seguridad Cibernética y Educación: Becas

Las becas son parte de un esfuerzo para cerrar la brecha en la fuerza laboral de ciberseguridad al proporcionar a futuros profesionales de la ciberseguridad en todo el mundo becas para prepararlos para una carrera gratificante en este importante campo.

Recursos Externos

(ISC)2: Serie de seminarios web

ISC2 produce seminarios web gratuitos con contenido de alta calidad de manera continua. Avance su conocimiento sobre temas emergentes y manténgase actualizado sobre las tendencias globales y temas candentes.

Recursos Externos

Conferencia de Educación de Ciberseguridad NICE K12

La Conferencia de Educación en Ciberseguridad NICE K12 es el evento principal para educadores de ciberseguridad de los grados K-12.

Recursos Externos

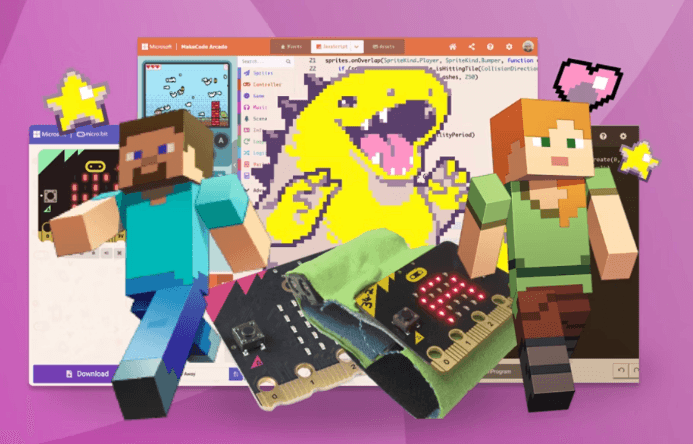

Microsoft: MakeCode

Microsoft MakeCode es una plataforma gratuita en línea para aprender a programar donde cualquiera puede crear juegos, programar dispositivos y modificar Minecraft.

Recursos Externos

Fundación Nacional de Becas de Ciberseguridad

La iniciativa está diseñada para identificar talento en estudiantes de secundaria y universidad, e incluye un conjunto completo de programas y apoyos que trabajan juntos para crear un canal más seguro para desarrollar la próxima generación de talento en ciberseguridad.

Recursos Externos

NextGen CyberTalent: Programas de Candidatos NextGen

NextGen Cyber Talent lleva a cabo un cohort cada mes para educar y capacitar a talentos desatendidos, desfavorecidos y diversos en los dominios de ciberseguridad, riesgo y cumplimiento.

Recursos Externos

Iniciativa Nacional para la Educación en Ciberseguridad: Semana de Concientización sobre Carreras en Ciberseguridad

La Semana de Carreras en Ciberseguridad es una campaña para promover el descubrimiento de carreras en ciberseguridad y compartir recursos que aumenten la comprensión de múltiples trayectorias de aprendizaje y credenciales que conducen a carreras.

Recursos Externos

Iniciativa Nacional de Educación en Ciberseguridad: Contenido de Aprendizaje en Ciberseguridad en Línea, Gratuito y de Bajo Costo

Los siguientes enlaces son para contenido educativo en línea gratuito y de bajo costo sobre temas como tecnología de la información y ciberseguridad.

Recursos Externos

NICE: El desafío del primer empleo en ciberseguridad: puestos de nivel de entrada y cómo calificarse

Este seminario web explorará los desafíos y oportunidades únicos desde la perspectiva de los educadores, empleadores y personas que buscan empleo.

Recursos Externos

Palo Alto Networks: Academia de Ciberseguridad

Currículum y programas de clase mundial específicamente diseñados para K-12, colegios y universidades.

Recursos Externos

Palo Alto Networks: Programa de Técnico Certificado en Ciberseguridad de Nivel de Entrada (PCCET)

La certificación PCCET cubre principios fundamentales de ciberseguridad, seguridad de redes, seguridad en la nube y seguridad SOC.

Recursos Externos

PBS: El Laboratorio de Ciberseguridad

Cada vez que nos conectamos en línea, ya sea para comprar, chatear con nuestros amigos o hacer cualquier otra cosa, nos ponemos en riesgo de ciberdelito. Los virus informáticos pueden corromper nuestros archivos, los hackers pueden robar nuestros datos y los criminales pueden engañarnos para revelar información sensible. Pero, afortunadamente, hay pasos simples que podemos tomar para proteger nuestras vidas digitales.

Recursos Externos

RangeForce: Entrenamiento en Ciberseguridad

Lleva tus habilidades cibernéticas al siguiente nivel. Accede a un número limitado de módulos de capacitación prácticos en ciberseguridad de forma gratuita, para siempre.

Recursos Externos

SANS: Academia de Diversidad en Ciberseguridad

Frente al desafío de la ciberseguridad, la Academia de Ciber Diversidad de SANS ofrece becas de formación en ciberseguridad para minorías y mujeres.

Recursos Externos

SANS Institute: Capacitación gratuita en ciberseguridad

¡Aprende los fundamentos de la ciberseguridad gratis!

Recursos Externos

Scholastic: #CiberInteligencia

A medida que tus hijos descubren el poder de internet, haz de la discusión sobre lo que se debe y no se debe hacer en el comportamiento en línea una prioridad.

Recursos Externos

Tynker: Programación para niños

Tynker es la forma divertida de aprender programación y desarrollar habilidades de resolución de problemas y pensamiento crítico.

Recursos Externos

Reto de Ciberseguridad de EE. UU.

El objetivo de USCC es encontrar a 10,000 de los mejores y más brillantes de Estados Unidos para llenar las filas de profesionales de la ciberseguridad, donde sus habilidades pueden ser de mayor valor para la nación.

Recursos Externos

Katzcy: Juegos Cibernéticos de EE.UU.

La misión de los US Cyber Games® es reunir a talentosos atletas de ciberseguridad, entrenadores y líderes de la industria para construir un equipo de ciberseguridad de élite de EE. UU. para competir en competencias globales de ciberseguridad.

Recursos Externos

Asociación de la Fuerza Aérea: Iniciativa de Educación Cibernética para Escuelas Primarias

La Iniciativa de Educación Cibernética para Escuelas Primarias de CyberPatriot (ESCEI) es un conjunto de tres módulos de aprendizaje divertidos e interactivos diseñados para aumentar la conciencia de los estudiantes de grado K-6 sobre la seguridad en línea y los principios de ciberseguridad. También hay actividades complementarias disponibles para que los estudiantes colaboren entre sí sobre sus nuevas habilidades cibernéticas aprendidas.

Recursos Externos

Varonis: ¿Qué carrera en ciberseguridad es adecuada para mí?

Encontrar el camino profesional adecuado en la industria de la ciberseguridad no siempre es fácil. ¡Entrevistamos a expertos en ciberseguridad para descubrir qué los inspiró!

Recursos Externos

Universidad de Washington: Equipo de Computación Accesible

AccessComputing ayuda a estudiantes con discapacidades a seguir carreras y obtener títulos en campos de computación a través de programas académicos inclusivos y de mentoría.

Recursos Externos

Black Girls Code

Desde 2011, Black Girls Code ha apoyado a niñas de color en tecnología a través de educación en programación y más. Colaboramos con escuelas y organizaciones para ofrecer una variedad de programas, tanto presenciales como virtuales, para edades de 7 a 25 años.

Recursos Externos

Mujeres en Seguridad y Privacidad

Estamos avanzando a las mujeres y comunidades subrepresentadas para liderar el futuro de la seguridad y la privacidad.

Recursos Externos

Kalinda Raina: Creando el Futuro Digital

Hablemos de soluciones del mundo real para criar niños en un mundo donde cada mala decisión que tomen existirá en Internet para que cualquier consejero de admisiones universitarias curioso o reclutador de empleo pueda encontrar.

Recursos Externos

CompTIA: Ciberseguridad: Habilidades, Consejos y Recomendaciones de Nuestro Panel de Expertos

CompTIA ha reunido a un panel de expertos en ciberseguridad para compartir su conocimiento y experiencia con profesionales de TI experimentados y aquellos interesados en comenzar una carrera en ciberseguridad.

Seguridad y Privacidad

Biblioteca de Recursos de Seguridad COVID-19

Recursos gratuitos para ayudar a individuos y organizaciones durante la pandemia de COVID-19.

Kits de herramientas

Ciberacoso

El ciberacoso puede variar desde publicaciones o fotos digitales embarazosas o crueles en línea, hasta amenazas en línea, acoso y comentarios negativos, hasta el acecho a través de correos electrónicos, sitios web, plataformas de redes sociales y mensajes de texto.

Seguridad y Privacidad

Malware, Virus y Botnets

Estos 3 tipos de herramientas de ciberdelincuentes son comunes en línea, y usted, como usuario de internet, podría encontrarse con ellas de vez en cuando.

Seguridad y Privacidad

Episodios de Concientización sobre Seguridad

Mira y descarga esta divertida serie sobre las mejores prácticas de seguridad.

Ciberseguridad para Negocios

¿Notaste un cambio en las actitudes hacia la capacitación en concienciación en la conferencia de este año de NCA?

Mike Polatsek, cofundador y CSO en CybeReady, reflexiona sobre Convene: Florida.

Ciberseguridad para Negocios

Los 10 principales problemas de seguridad en la computación en la nube empresarial

Como CISO, sabe que la lista de problemas de seguridad en la computación en la nube empresarial parece estar siempre creciendo.

Careers and Education

Amante de la Tecnología...pero Novato en Ciberseguridad

Una conversación con Prajakta "PJ" Jagdale de Palo Alto Networks

Seguridad y Privacidad

¿Trabajar en tu smartphone es un negocio arriesgado o estás ciberseguro?

El uso creciente de dispositivos móviles en nuestras vidas personales ha llevado a una aceptación cada vez mayor del uso de teléfonos inteligentes en el trabajo.

Seguridad y Privacidad

Stalkerware

ANTES DE CONTINUAR: Las aplicaciones de stalkerware pueden rastrear tu historial de navegación, así que si sospechas que se ha instalado stalkerware en tu dispositivo, NO LO USES para investigar servicios de apoyo como defensa, refugio, información de la corte o servicios de emergencia.

Seguridad y Privacidad

Consejos para la Enseñanza y el Aprendizaje en Línea en Educación Superior

A medida que los entornos de aprendizaje en línea e híbridos se vuelven más populares, es esencial que los estudiantes, el profesorado y el personal adopten prácticas clave de ciberseguridad.

Seguridad y Privacidad

Aprendizaje en línea K-12

El aprendizaje en línea ha llegado para quedarse. Muchas escuelas K-12 probablemente utilicen alguna combinación de aprendizaje completamente en línea y enseñanza presencial en el futuro previsible.

Seguridad y Privacidad

Dispositivos móviles

Ese smartphone en tu bolsillo, esa tablet en tu mesa de café o esa laptop en tu escritorio contienen un cofre del tesoro de información sobre ti, tus amigos y tu familia.

Seguridad y Privacidad

Guía para el Maestro sobre la Seguridad en Línea de los Estudiantes

Los estudiantes están más conectados que nunca gracias a internet.

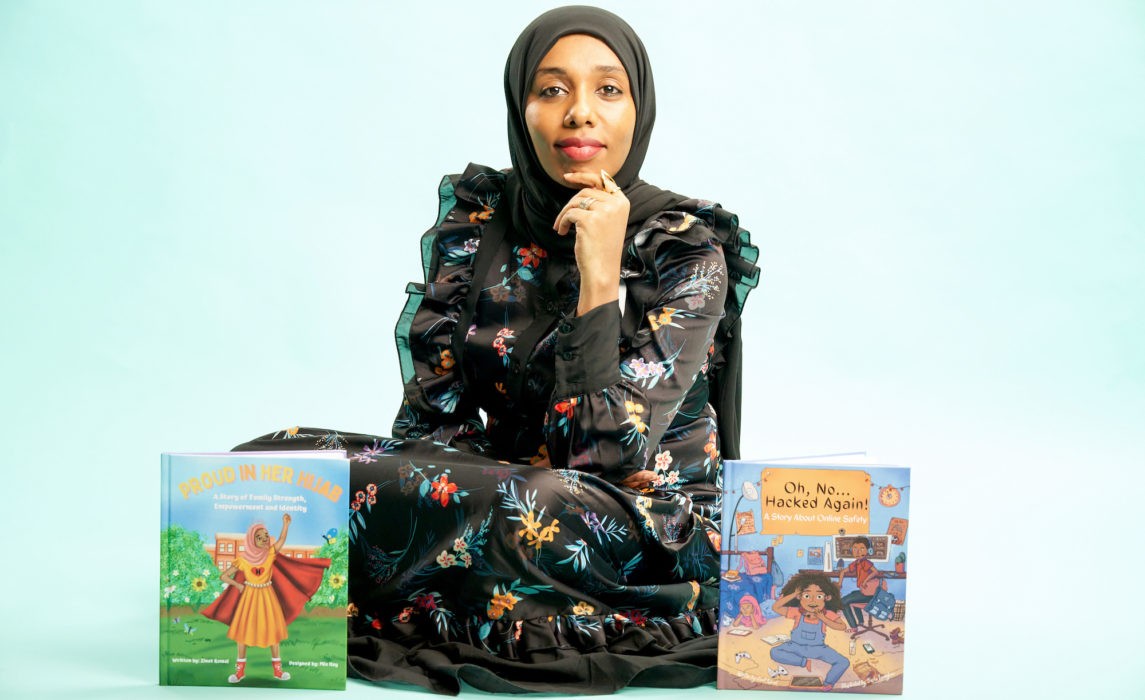

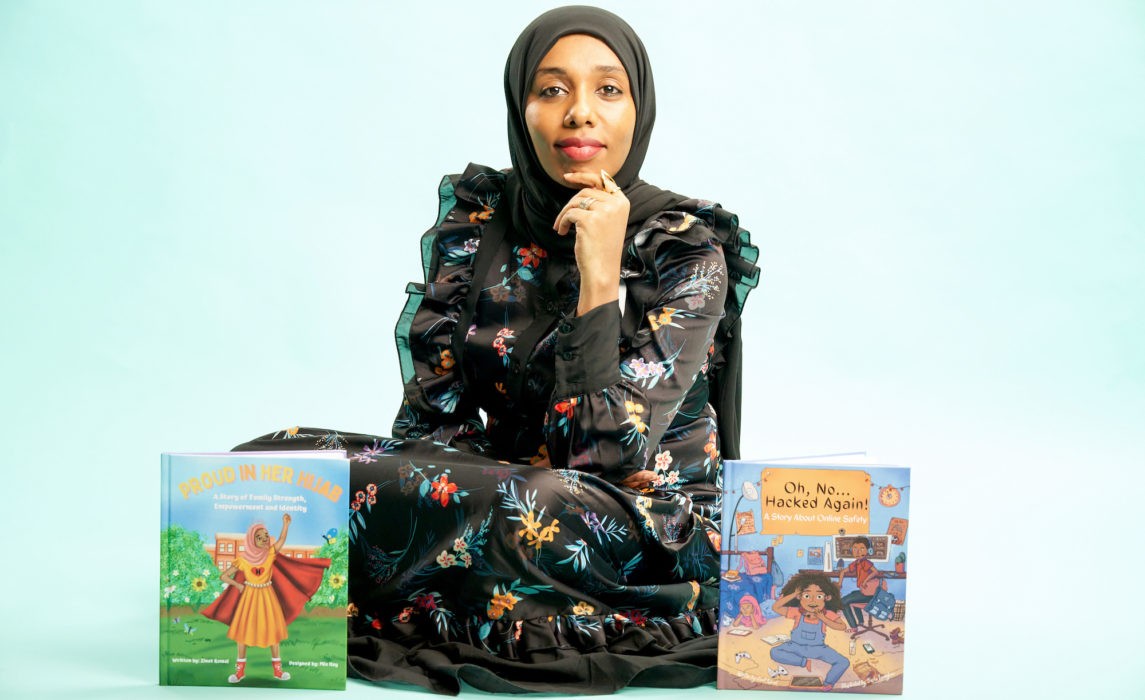

Careers and Education

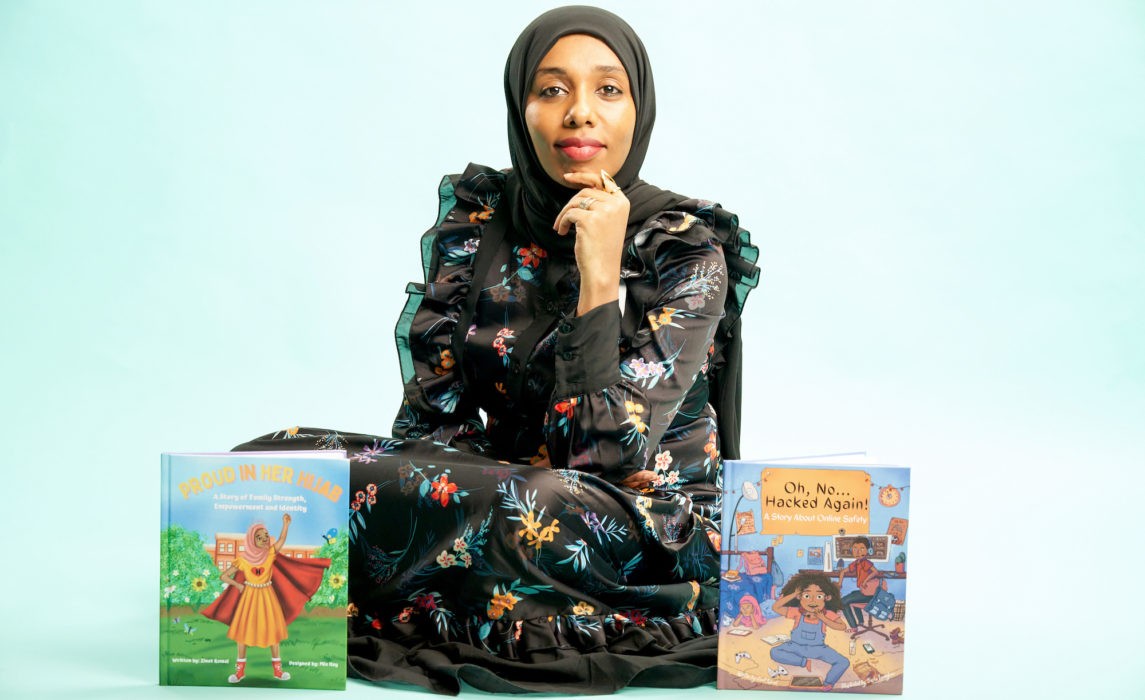

Abogado, Autor de Libros para Niños, y Cambio de Carrera a Ciberseguridad

Conozca a Zinet Kemal

Ciberseguridad para Negocios

Desafíos Humanos en la Implementación de la Autenticación Multifactor (MFA)

Cómo implementar un programa efectivo de MFA en su empresa.

Ciberseguridad para Negocios

Cómo la tecnología de tarjetas inteligentes utiliza la seguridad de red

El concepto de seguridad de redes ha existido durante décadas. Con las organizaciones utilizando más información sensible, la necesidad de crear políticas que limiten el acceso y control de una red ha aumentado.

Seguridad y Privacidad

7 consejos para un Internet de las Cosas más seguro

El "Internet de las Cosas" (IoT) ha sido un ámbito de innovación tecnológica que ha crecido exponencialmente durante la última década.

Ciberseguridad para Negocios

Como empleado o propietario de un negocio, necesita estar consciente de la ciberseguridad y ser resiliente.

A medida que nuestro mundo se vuelve cada vez más conectado, es más importante que nunca estar conscientes de la ciberseguridad. No hay duda, los ciberataques están evolucionando en sofisticación y los atacantes están ampliando las entidades que están dispuestos a atacar.

Ciberseguridad para Negocios

Las principales tendencias de ciberseguridad para 2022

Aquí están las tres principales tendencias de ciberseguridad que creemos que vale la pena observar a medida que nos acercamos a 2022

Seguridad y Privacidad

Sé ciberinteligente: Una guía para ayudarte a hacer tu parte

Repasemos la ciberhigiene: pasos básicos que podemos tomar para mantenernos seguros en un mundo conectado.

Ciberseguridad para Negocios

5 Tendencias de Ciberseguridad en 2021

A medida que el trabajo remoto se convierte en la norma después de la COVID-19, el panorama de ciberseguridad está evolucionando rápidamente, presentando nuevas amenazas y necesitando una reevaluación de las estrategias para proteger a las organizaciones de ataques cada vez más sofisticados.

Careers and Education

De odiador de las matemáticas a amante de DEFCON: Un camino improbable hacia la ciberseguridad

¿Dejarías que el miedo a las matemáticas te alejara de una carrera en ciberseguridad?

Seguridad y Privacidad

Los informes importan, incluso para un mensaje de smishing

Con el aumento del uso de dispositivos móviles para gestionar gran parte de nuestras vidas, no es sorprendente que los estafadores se hayan trasladado a este medio para apuntar a su información sensible.

Seguridad y Privacidad

7 Consejos para Gestionar Su Identidad y Proteger Su Privacidad en Línea

¿Preocupado por cuánta información privada está en internet y es vulnerable al robo o mal uso? No estás solo.

Seguridad y Privacidad

Detectando una estafa de phishing relacionada con la vacuna: ¿puedes encontrar las señales de alerta?

Muchos de nosotros hemos visto estafas relacionadas con COVID llegar a nuestras bandejas de entrada. No es un secreto que los estafadores intentan aprovecharse de momentos de pánico e incertidumbre, cuando las personas son más vulnerables, para robar información personal.

Seguridad y Privacidad

Tómalo de manera personal: Diez consejos para proteger tu Información de Identificación Personal (PII)

Cuando estamos en línea, acumulamos una cantidad significativa de información personal identificable (PII), que puede ser explotada por ciberdelincuentes.

Ciberseguridad para Negocios

El Impacto de las Brechas de Datos y los Ciberataques en las PYMEs y sus Empleados

Siempre es importante que las empresas garanticen que sus empleados trabajen de forma segura, tanto en la oficina como en casa, ya que los actores de amenazas buscan continuamente formas de atacar.

Ciberseguridad para Negocios

Cómo organizar una campaña virtual de Mes de la Concientización sobre la Ciberseguridad

Involucra a tus empleados en línea durante el Mes de la Concientización sobre la Ciberseguridad.

Seguridad y Privacidad

Concientización sobre Seguridad: Episodio 4 – Phishing y Ransomware

¡Te traemos otro video gratuito sobre concientización en seguridad! Estos videos son presentados por Adobe, National Cybersecurity Alliance, y Speechless Inc.

Seguridad y Privacidad

Ser dueño de su privacidad gestionando su huella digital

La información que compartes en línea puede revelar más detalles de lo que pretendes y dejarte vulnerable a compromisos.

Seguridad y Privacidad

Cómo asegurar y mantener su identidad digital

Las personas deben tomar medidas proactivas para proteger sus identidades digitales siendo cautelosas con el intercambio de información personal, las solicitudes de conexión y los enlaces de mensajes.

Seguridad y Privacidad

Sextorsión: Qué Buscar y Qué Hacer Si Eres una Víctima

Una explicación de la sextorsión y cómo funciona.

Ciberseguridad para Negocios

Cómo su sistema de TI podría estar en riesgo por un ataque físico

No pase por alto los riesgos físicos para su sistema de TI.

Seguridad y Privacidad

El Lenguaje Secreto de los Emojis

Los emoji aparecieron en 1999 con un conjunto de 176 símbolos que estaban destinados a transmitir información sobre el clima, el tráfico, la tecnología y el tiempo. Hoy en día, hay 2,823 emoji que transmiten información a través del idioma, la cultura, el estilo de vida y la diversidad.

Ciberseguridad para Negocios

Has sido hackeado: 5 maneras de minimizar el daño

Ser víctima de un hackeo es un escenario de pesadilla para cualquier negocio. El cincuenta por ciento de las pequeñas empresas en EE. UU. han experimentado un ciberataque. Y este hecho no es sorprendente: la mayoría de las pequeñas empresas carecen de los recursos de seguridad avanzados y la tecnología que las grandes empresas pueden permitirse.

Seguridad y Privacidad

Mantente seguro en Wi-Fi público cuando viajes

Piensa dos veces antes de conectarte a una red wi-fi pública cuando estés en movimiento.

Seguridad y Privacidad

Protegiendo los monitores de bebé contra el hacking

El uso de monitores para bebés con capacidad Wi-Fi se ha vuelto indispensable para muchos padres.

Ciberseguridad para Negocios

Cómo proteger los datos de gestión de relaciones con clientes (CRM) de los hackers

Los sistemas CRM son algunos de los activos más útiles para una organización, permitiendo a las empresas construir relaciones significativas con los clientes, encontrar nuevos clientes potenciales y aumentar los ingresos.

Seguridad y Privacidad

Consejos de Seguridad y Privacidad para los Poseedores de Criptomonedas

La tendencia de las criptomonedas es definitivamente un gran auge en el mercado financiero de hoy.

Seguridad y Privacidad

La privacidad de datos es crucial para la comunidad LGBT

Es de vital importancia considerar cómo la privacidad en línea comprometida puede afectar específicamente a grupos marginados, como la comunidad LGBT.

Seguridad y Privacidad

Tecnología de la Salud en la Era Digital – Beneficios + Riesgos

Examinando la evolución de las tecnologías de salud y sus implicaciones para la privacidad y la seguridad de los pacientes.

Seguridad y Privacidad

Privacidad de la Información de Salud – ¿Por qué Debería Importarnos?

Las recientes violaciones de datos que involucran información de salud representan riesgos significativos para nuestra privacidad en línea. Aprende a proteger tus valiosos datos de salud.

Seguridad y Privacidad

15 consejos de seguridad y privacidad en línea para estudiantes universitarios

Eres responsable de tu propia seguridad en línea en la universidad, así que sigue estos consejos para ayudarte a estar seguro y consciente de la privacidad en el campus.

Ciberseguridad para Negocios

Formas clave de proteger su negocio del malware

Los ciberataques son una amenaza seria para las empresas y los consumidores, con ataques a gran escala que tienen efectos a nivel nacional, lo que convierte la seguridad nacional en una preocupación seria.

Ciberseguridad para Negocios

¿Qué sucede cuando los ciberacosadores se unen a la fuerza laboral?

El ciberacoso ha sido estereotipado en los medios de comunicación como un problema que ocurre con los adolescentes, teléfonos celulares, fotografías sexualizadas y redes sociales.

Seguridad y Privacidad

6 Mitos de Ciberseguridad Desmentidos

Hay muchos mitos circulando sobre la ciberseguridad. Revisaremos los mitos más comunes sobre la ciberseguridad y los desmentiremos para que podamos mantenernos más seguros en línea.

Seguridad y Privacidad

El acoso cibernético en el lugar de trabajo: cómo reconocerlo, abordarlo y prevenirlo

El ciberacoso a menudo se asocia con adolescentes y redes sociales, pero algunos acosadores crecen... y entran al mundo laboral.

Seguridad y Privacidad

¿La IA toma tus datos? IA y privacidad de datos

La IA Generativa, incluidas plataformas como ChatGPT, DALL-E, Google Gemini, Apple Intelligence, ha revolucionado nuestra relación con la tecnología.

Seguridad y Privacidad

Por qué tu familia y compañeros de trabajo necesitan una palabra clave en la era de AI

Los estafadores siempre confían en el engaño para engañar a las personas y sacarles dinero, pero la repentina amplia disponibilidad de inteligencia artificial ha aumentado la convincenteza de sus esquemas.

Kits de herramientas

AI Fools: ¡Mantente alerta!

An awareness campaign on AI-enabled scams & responsible AI use.

Seguridad y Privacidad

Cómo actualizar su software

Una manera fácil de mejorar tu ciberseguridad es mantener siempre actualizados el software y las aplicaciones.

Seguridad y Privacidad

Qué es el phishing y cómo evitarlo

A los ciberdelincuentes les encanta realizar phishing, pero no tienes que caer en su trampa.

Careers and Education

Cómo escribir un currículo cibernético y LinkedIn que obtiene resultados

Si estás buscando un trabajo en ciberseguridad, sabes que tu currículum y tu perfil de LinkedIn son cruciales para ser contratado en este campo competitivo. Pero, ¿cómo creas un currículum que llame la atención?

Seguridad y Privacidad

Cómo detener el flujo de datos personales con el CEO de Cloaked, Arjun Bhatnagar

Es la Semana de la Privacidad de Datos, cuando prestamos especial atención a por qué la privacidad de los datos es tan crítica en el mundo actual.

Seguridad y Privacidad

Ciberseguridad para la Temporada de Impuestos: Protege tu Identidad y Reembolso

La temporada de impuestos trae suficiente estrés sin agregar estafadores a la mezcla. Pero la realidad es que los criminales aumentan los ataques en los primeros meses del año, a menudo haciéndose pasar por el IRS o por servicios de confianza como H&R Block y TurboTax.

Careers and Education

Grupos Cibernéticos con Capítulos Locales que Puedes Unirte Hoy!

La ciberseguridad es una comunidad, incluso si no siempre se siente así con la nariz enterrada en su laptop.

Seguridad y Privacidad

¿Qué es la Autenticación Multifactor (MFA) y por qué deberías usarla?

Puedes proteger tus cuentas en línea con más que solo una contraseña.

Seguridad y Privacidad

Mantente seguro mientras buscas empleo

Cuando busques nuevas oportunidades, sigue estos sencillos pasos para protegerte del fraude.

Seguridad y Privacidad

Usa aplicaciones y software para proteger tus datos

Nuestros datos se recopilan y comparten constantemente, y muchas veces ni siquiera sabemos todos los tipos de datos que se están recopilando.

Seguridad y Privacidad

Crea y Usa Contraseñas Fuertes

Las contraseñas son las llaves para proteger tu vida digital y en línea. Son tu primera línea de defensa. Y saber cómo crear y almacenar contraseñas fuertes es uno de los aspectos más críticos de la ciberseguridad cotidiana.

Seguridad y Privacidad

¿Qué es la privacidad de los datos y por qué debería importarte?

La Semana de la Privacidad de Datos es del 27 al 31 de enero de 2025.

Seguridad y Privacidad

Predicciones de Ciberseguridad para 2025: Desafíos y Oportunidades

El año 2024 fue un año vertiginoso para la ciberseguridad. Desde las consecuencias de los ataques de ransomware de alto perfil hasta la creciente comercialización de las herramientas de IA, los desafíos siguieron aumentando.

Seguridad y Privacidad

Hackeo a Telecomunicaciones Chinas: Cómo Proteger Sus Mensajes

Aprenda cómo proteger sus llamadas y mensajes de texto tras el ciberataque chino a las telecomunicaciones con consejos simples, como usar aplicaciones encriptadas.

Seguridad y Privacidad

Cómo evitar estafas y fraudes

Las estafas en línea se están volviendo cada vez más sofisticadas, dirigidas a personas de todas las edades. Pero con algo de conocimiento, puedes protegerte a ti mismo y a tus seres queridos.

Seguridad y Privacidad